Приватность - это когда люди знают, кто вы, но не знают, чем вы занимаетесь. Анонимность же, напротив, это когда люди знают, чем вы занимаетесь, но не знают, кто вы!

Обеспечить собственную безопасность (анонимность) в онлайне — тяжкий труд, требующий массивного объёма знаний. Даже лучшие профессионалы не всегда справляются. Но это возможно.

Поскольку топик и объем информации в нем зашкаливает вся информация в нем будет предоставлена следующим образом:

Содержание

Общие приготовления.

Путь Qubes

Создание анонимных цифровых личностей

Поможет ли вам это руководство защитить себя от СБУ, ФСБ, Марка Цукерберга или Моссада, если они захотят вас найти?

Пожалуй, нет… Моссад будет заниматься своими “делишками” и, скорее всего, найдет вас в независимости от того, как сильно вы будете стараться от них скрыться!

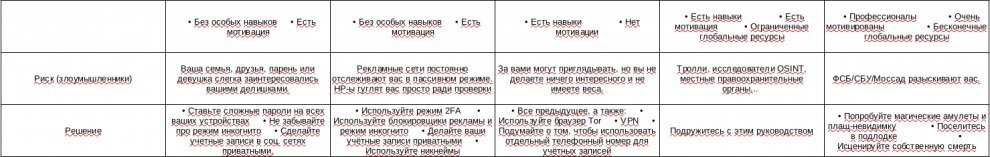

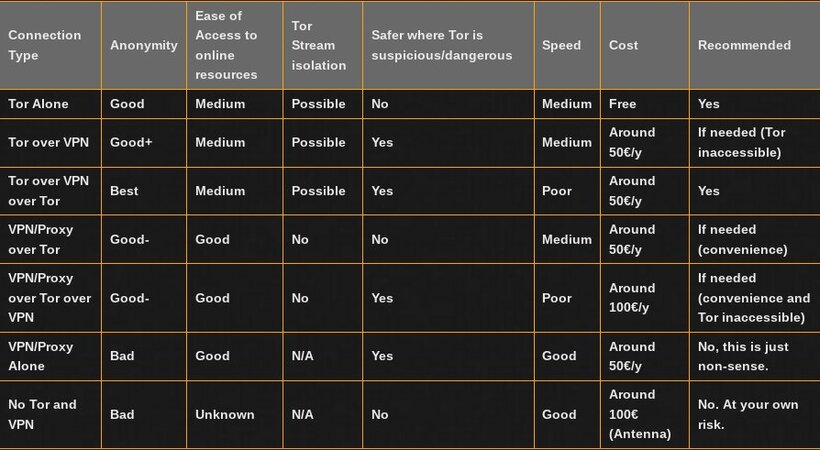

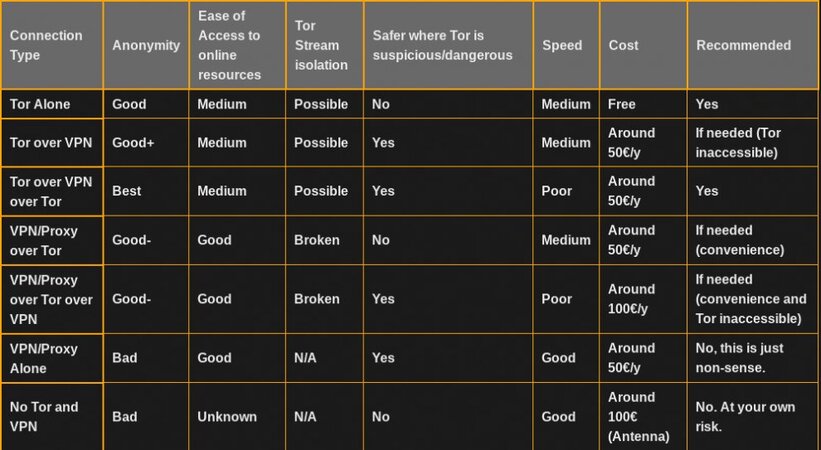

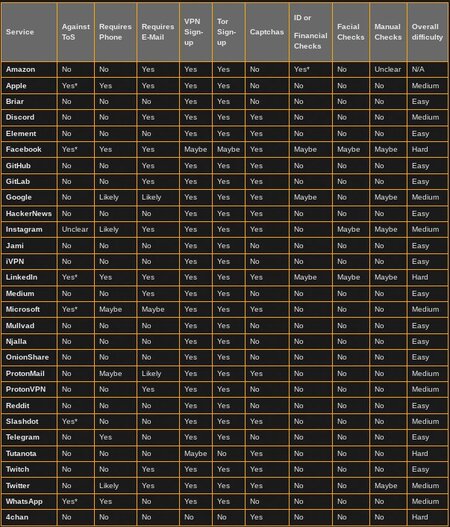

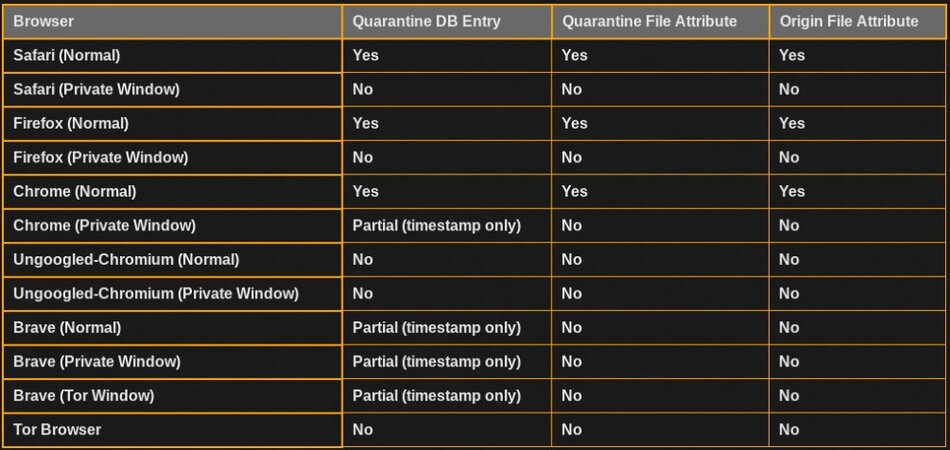

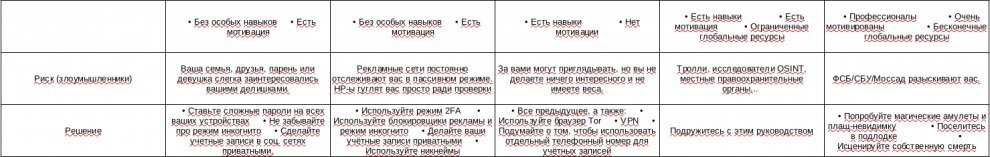

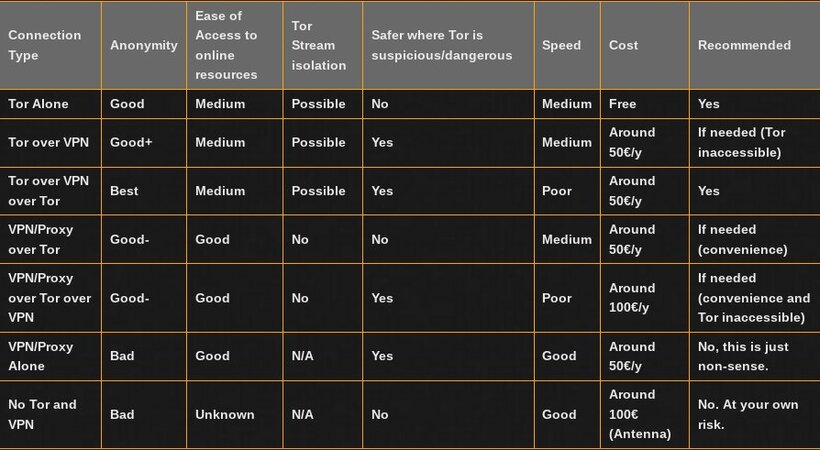

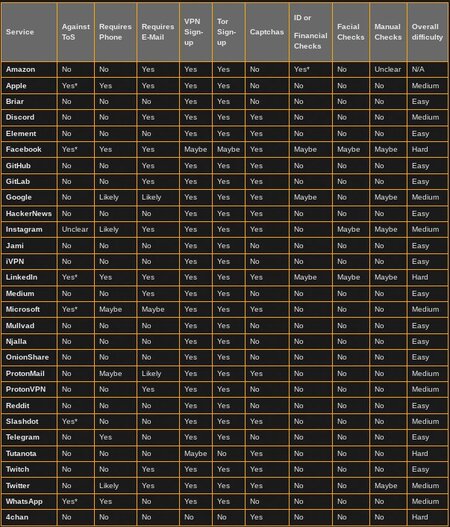

Прежде чем идти дальше,давайте рассмотрим модель рисков и пути их снижения опираясь на рекомендации из таблицы ниже:

Таблица описывает несколько сценариев безопасности, которые вы должны рассмотреть, в зависимости от вашей активности.

Конечно, некоторые из советов не будут охвачены этим руководством (оно больше о приватности, чем об анонимности), но всё же их стоит изучить в качестве примера.

Больше информации на

https://ssd.eff.org/en/module-categories/security-scenarios [Archive.org].

Также есть несколько более серьёзных способов создания модели рисков, такие как:

Кроме куков в браузере, рекламы, вашего е-мейла и вашего номера мобильного телефона, существует множество способов, при помощи которых вас можно отследить.

Если вы полагаете, что только Моссад, КГБ, СБУ или ФСБ могут вас найти, то вы серьезно заблуждаетесь.

Я бы рекомендовал вам посмотреть этот неплохой плейлист на ютубе в качестве введения, прежде чем двигаться дальше:

[Invidious] (из проекта Go Incognito https://github.com/techlore-official/go-incognito [Archive.org]).

В этом руководстве будут освещены многие из этих тем, с большим количеством деталей и ссылок, а также некоторые дополнительные моменты, не затронутые в этой серии, но я бы рекомендовал её в качестве введения.

Чтобы полностью её просмотреть, вам понадобится 2-3 часа.

Итак, перед вами неполный перечень множества способов, при помощи которых вы можете быть отслежены и деанонимизированы:

Ваша сеть.

Ваш IP-адрес:

Дисклеймер:

В этом параграфе говорится о вашем внешнем IP-адресе, а не о внутреннем, локальном.

Ваш IP-адрес является самым известным и очевидным способом, при помощи которого вас можно отследить.

Это ваша связь с интернетом. Этот IP-адрес обычно предоставляется вашим интернет-провайдером (ТТК, Билайн, Ростелеком).

Во многих странах есть правила хранения данных, которые предписывают в течение многих лет или даже неограниченное время хранить информацию о том, кто использовал определённый IP-адрес в определённое время и дату.

Ваш интернет провайдер может сообщить третьему лицу, что вы использовали определённый IP-адрес в определённую дату и время даже спустя несколько лет после того, как это произошло.

Если этот IP-адрес (оригинальный) в какой-то момент по какой-либо причине утечёт, его можно будет использовать, чтобы отследить вас.

Во многих странах вам не будет предоставлен доступ в интернет, пока провайдер вас каким-либо способом не идентифицирует (по адресу, паспорту, реальному имени, е-мейлу…)

Также стоит отметить, что многие платформы (такие как соц. сети) также будут хранить (порой неограниченное количество времени) IP-адреса, с которых вы регистрировались и авторизовывались.

Вот некоторые сайты, на которых вы можете найти информацию о своем внешнем IP-адресе прямо сейчас:

Для всего этого, нам придётся обфусцировать оригинальный IP-адрес (связанный с вашими данными) либо скрыть его, насколько это возможно, при помощи различных способов:

Ваши DNS-запросы:

DNS расшифровывается как “Система имён доменов” и является сервисом, который ваш браузер (и любые другие приложения) использует, чтобы вычислить IP-адрес сервиса.

По сути своей, это огромный “список контактов” (для тех, кто постарше - телефонная книга), вы задаете имя, а он возвращает номер, по которому нужно позвонить.

Только в данном случае он возвращает IP-адрес.

Каждый раз, когда ваш браузер хочет получить доступ к определённому сервису, такому как Google - через www.google.com, ваш браузер (Chrome или Firefox) обратится к DNS-сервису за IP-адресом веб-серверов Google.

Вот видео, объясняющее, что такое DNS, в картинках, если вы всё таки запутались:

[Invidious]

Обычно, данный сервис предоставляется вашем интернет провайдером и автоматически настраивается сетью, к которой вы подключаетесь.

Этот DNS-сервис также может подлежать правилам хранения данных, либо сохранять логи по каким-либо другим причинам (сбор данных в целях рекламы, например).

Таким образом, интернет провайдер сможет вычислить всё, что вы делали в интернете, просто взглянув на эти логи, которые, в свою очередь, могут быть предоставлены злоумышленникам.

И, кстати, это также очень простой способ наложить цензуру или родительский контроль, используя блокировку DNS.

Предоставленные DNS-сервисы будут для некоторых сайтов выдавать вам другой адрес (вместо реального), например, перенаправлять вас с theriratebay на какой-нибудь правительственный веб-сайт.

Такие способы блокировки применяются для "неудобных" сайтов по всему миру.

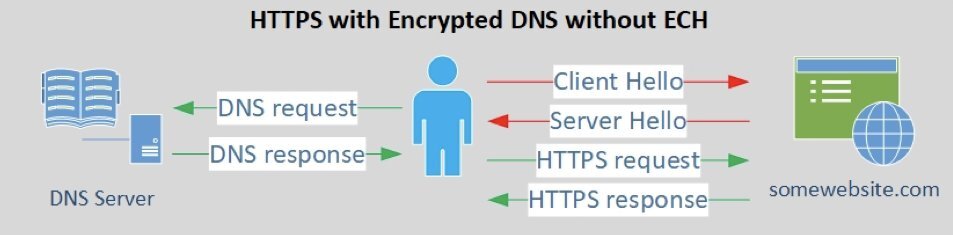

Использование приватного DNS-сервиса или вашего личного DNS- сервиса могло бы свести эти проблемы на нет, но загвоздка в том, что большинство запросов по умолчанию всё равно отправляются без шифрования.

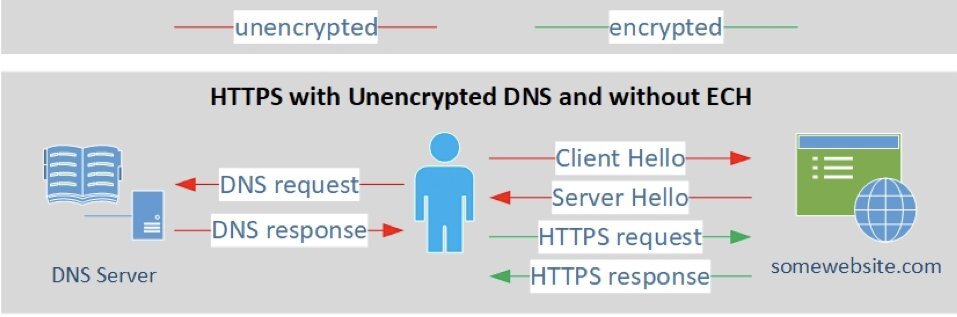

Даже если вы заходите на Pornhub в режиме инкогнито, используя HTTPS и приватный DNS-сервис, очень высока вероятность, что ваш браузер отправит чистый незашифрованный текст на некоторые DNS-сервера, спрашивая, по сути, “А какой IP-адрес у www.pornhub.com?”.

Поскольку эти данные не зашифрованы, ваш интернет провайдер и/или к, то то другой, например злоумышленник сможет (используя атаку “Незаконный посредник”) перехватить ваш запрос и узнать, а возможно и залогировать, какой IP-адрес вы запрашивали.

Тот же самый интернет провайдер может подменять DNS-запросы, даже если вы используете приватный DNS.

Что делает использование приватного DNS бесполезным.

В качестве бонуса, многие устройства и приложения используют зашитый DNS-сервер, переопределяя любые системные настройки.

Это верно, например, для многих (70%) Smart-телевизоров и для большинства (46%) Игровых Консолей.

Если вы используете такие устройства, вам придётся вручную заставить их перестать использовать свой DNS-сервис, а это может привести к тому, что они будут работать некорректно.

Решением может быть использование защищенного DNS через DoH (DNS по HTTPS), DoT (DNS по TLS) с приватным DNS-сервером (его можно развернуть локально при помощи pi-hole, либо удаленно при помощи сервисов навроде nextdns.io, либо при помощи решений, которые предлагает ваш VPN-провайдер или сеть Tor).

Это должно помешать вашему интернет провайдеру или какому-нибудь посреднику подглядывать за вашими запросами… вот только может оказаться так, что и не поможет .

.

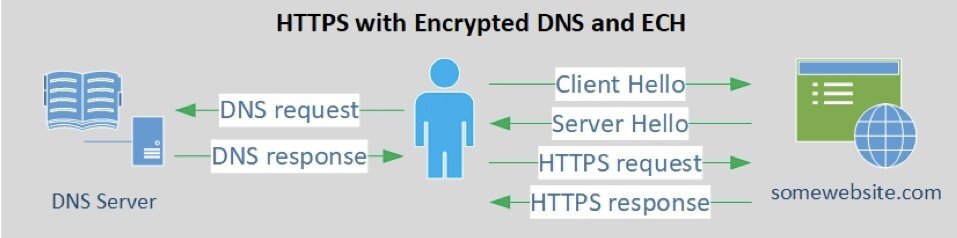

К несчастью, протокол TLS, используемый во многих HTTPS-соединениях в большинстве браузеров (Chrome/Brave/Ungoogled-Chromium в их числе) всё же сольёт ваш DNS на этапе SNI-рукопожатий (можете проверить это сами на Cloudflare:

https://www.cloudflare.com/ssl/encrypted-sni/ [Archive.org] .

(На момент написания этого руководства, только браузеры Firefox поддерживают технологию ECH (Encrypted Client Hello, ранее известная как eSNI), которая применит сквозное шифрование (в дополнение к использованию безопасного приватного DNS поверх TLS/HTTPS), а также позволит вам скрывать ваши DNS-запросы от третьих лиц.)

Но эта опция выключена по умолчанию, так что вам придётся включить её вручную.

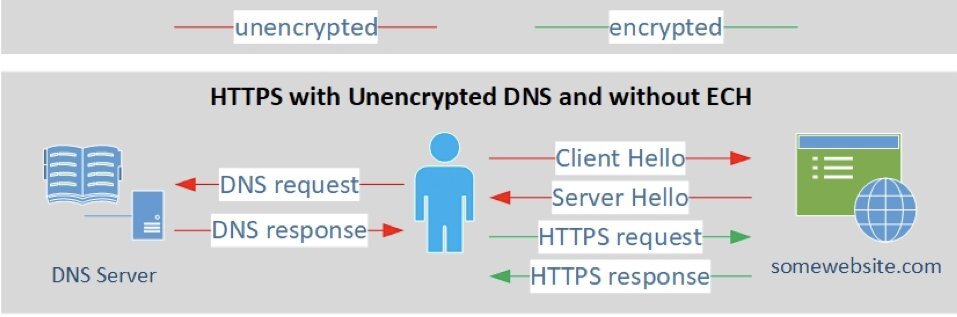

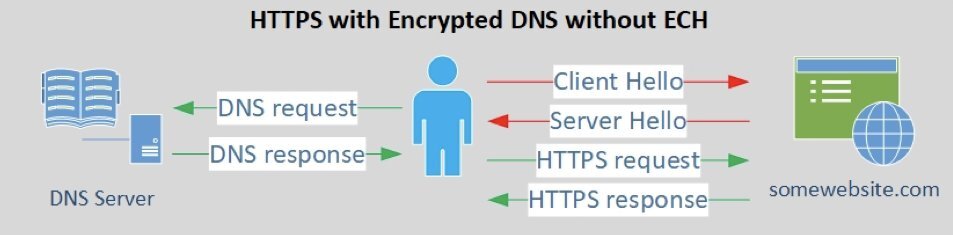

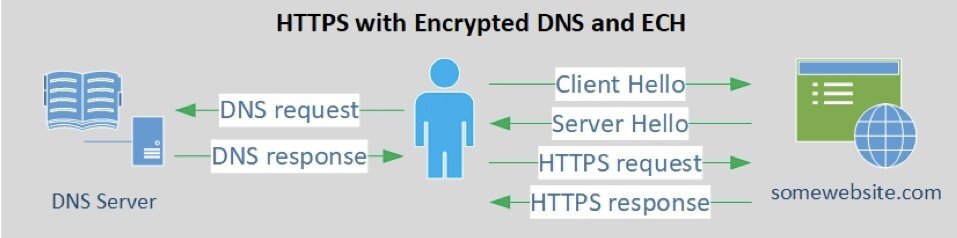

Незашифрованные/зашифрованные

HTTPS с незашифрованным DNS и без ECH

HTTPS с зашифрованным DNS и без ECH

HTTPS с зашифрованным DNS и ECH

В дополнение к ограниченному числу поддерживаемых браузеров, только Веб Сервисы и CDN внутри CDN Cloudflare поддерживают на данной стадии ECH/eSNI.

Это означает, что ECH, или eSNI, не поддерживаются (на момент написания этого руководства) большинством популярных платформ, таких как:

В некоторых странах, таких как Россия и Китай, ECH/eSNI-рукопожатия блокируются на сетевом уровне, чтобы обеспечить возможность отслеживания и предупредить обход блокировок.

Это значит, что вы не сможете установить https-соединение с сервисом, если вы не позволите увидеть, что это за сервис.

Проблемы здесь не заканчиваются.

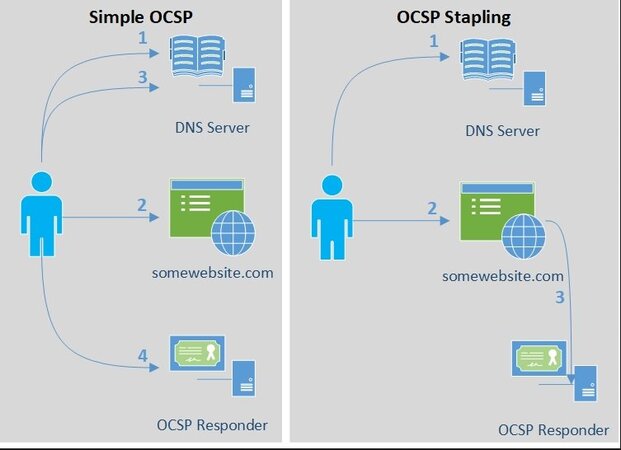

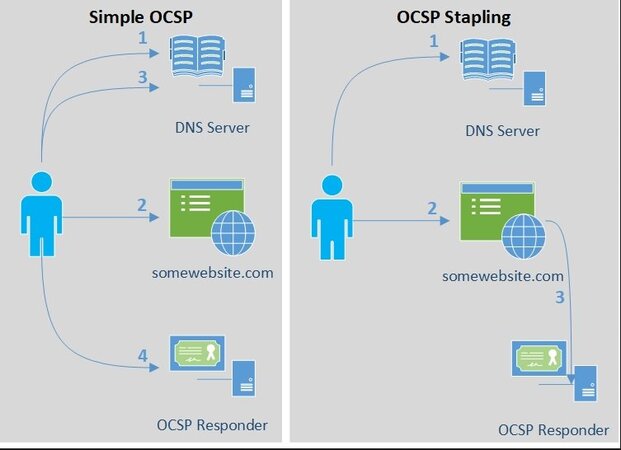

Часть валидации HTTPS TLS называется OCSP, и этот протокол будет сливать метаданные в виде серийного номера сертификата вебсайта, который вы посещаете.

Злоумышленник затем сможет с лёгкостью вычислить, какой веб-сайт вы посещали, всего лишь сопоставив номер сертификата.

Эту проблему можно решить, используя OCSP-стейплинг , и, к счастью, эта возможность по умолчанию включена в браузерах Firefox/Tor.

Но вебсайт, который вы посещаете, также должен поддерживать такую возможность, и, к сожалению, не все сайты её поддерживают.

И, наконец, даже если вы используете свой зашифрованный DNS-сервер (DoH или DoT) с поддержкой ECH/eSNI и OCSP-стейплинга, этого всё ещё может быть недостаточно, так как результаты исследований анализа трафика показали, что при этом всё ещё возможно отслеживать и блокировать нежелательные запросы.

Только DNS поверх Tor смог продемонстрировать в последних исследованиях достаточную степень конфиденциальности, но даже он всё ещё может быть повержен другими способами (см. Ваш анонимизированный трафик через Tor/VPN).

Вы также можете решить использовать Скрытый DNS-сервис от Tor, или ODoH (Скрытый DNS поверх HTTPS), чтобы ещё больше увеличить приватность и анонимность, но к несчастью, насколько мне известно, такие методы предоставляются только Cloudflare на момент написания этого руководства (https://blog.cloudflare.com/welcome-hidden-resolver/ [Archive.org], https://blog.cloudflare.com/oblivious-dns/ [Archive.org]).

Лично я считаю, что это жизнеспособные и в разумных пределах безопасные технические возможности, но вы также должны принять этическое решение по поводу того, использовать Cloudflare или нет (несмотря на риски, высказанные некоторыми исследователями).

И, наконец, есть ещё новая возможность, которая называется DoHoT, что расшифровывается как DNS поверх HTTPS поверх Tor, и она также может увеличить вашу конфиденциальность и анонимность.

Вам стоит её рассмотреть, если вы неплохо работаете на Linux. См. https://github.com/alecmuffett/dohot [Archive.org].

Это руководство не поможет вам с Linux на текущей стадии, но, возможно оно будет дополнено позже.

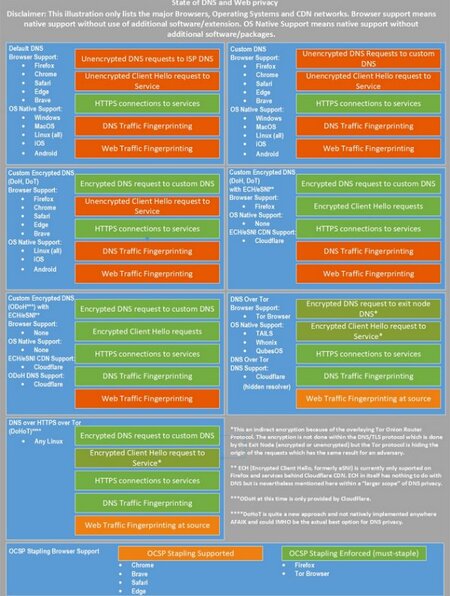

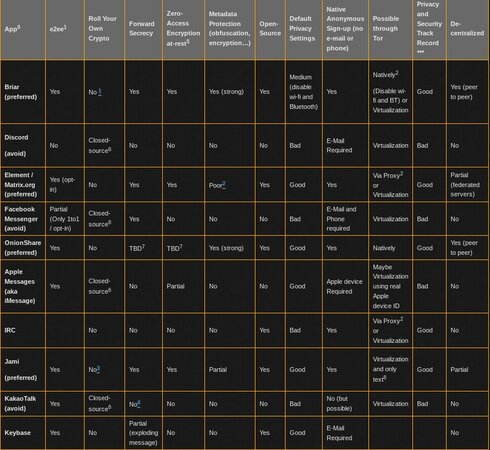

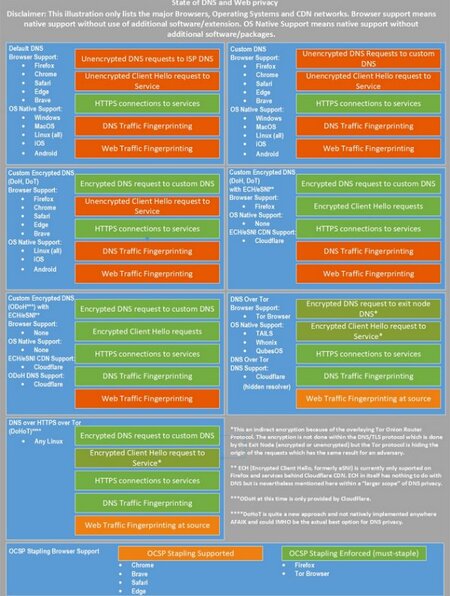

Вот иллюстрация, показывающая текущее состояние дел касательно DNS-конфиденциальности, основанная на моих текущих знаниях.

Дисклеймер:

на этой иллюстрации перечислены только основные веб-браузеры, операционные системы и CDN-сети.

Поддержка браузера означает нативную поддержку без использования дополнительного программного обеспечения либо расширений.

OS Native Support означает нативную поддержку без использования доп. программного обеспечения/пакетов.

*Это непрямое шифрование из-за наложенного протокола Tor Onion Router.

Шифрование происходит не в рамках DNS/TLS протокола, а в рамках Exit Node, но протоколы Тора скрывают источники запросов, так что для злоумышленников результат такой же.

**ECH на данный момент времени поддерживается только Firefox и сервисами Cloudflare CDN.

ECH сам по себе не связан с DNS, но, тем не менее, упомянут здесь в рамках “глобальной картины” DNS-приватности.

***ODoH, на данный момент, предоставляется только Cloudflare

****DoHoT - довольно новый подход, и нативно не применяется, насколько мне известно, пока нигде, и, на мой взгляд, является лучшей опцией обеспечения DNS-приватности

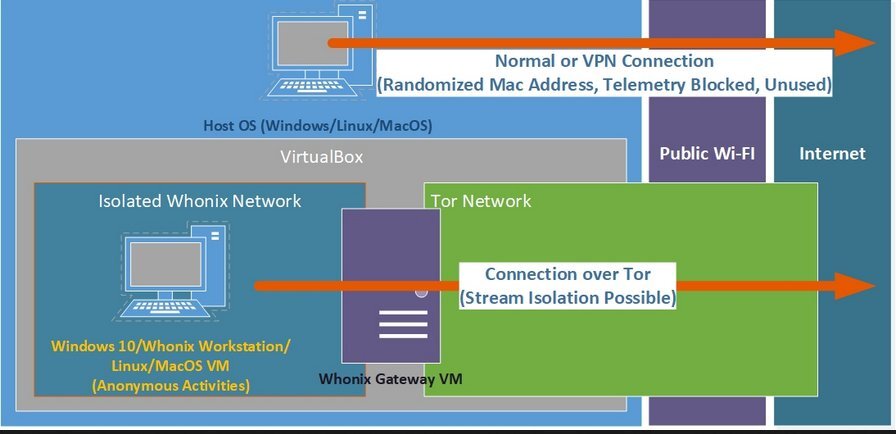

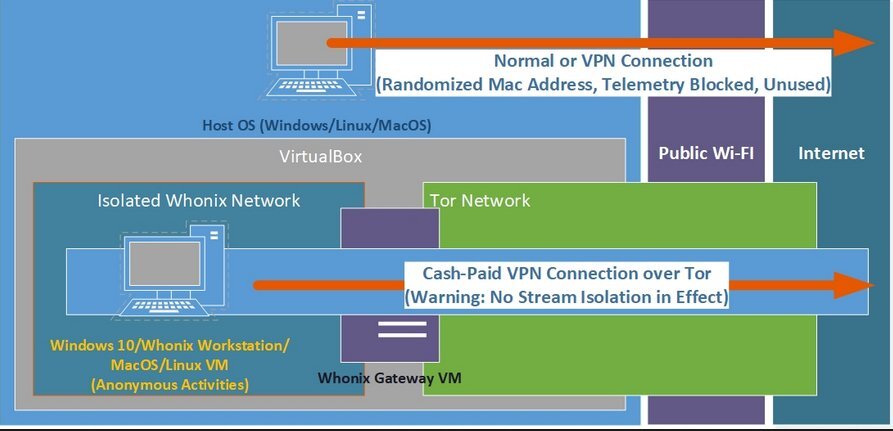

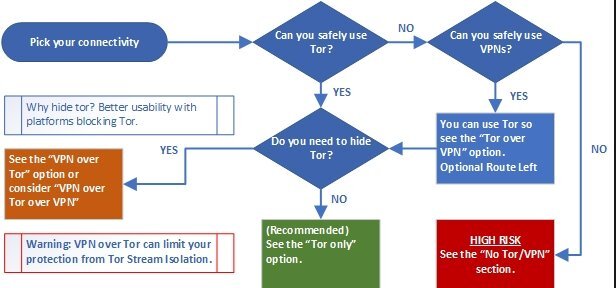

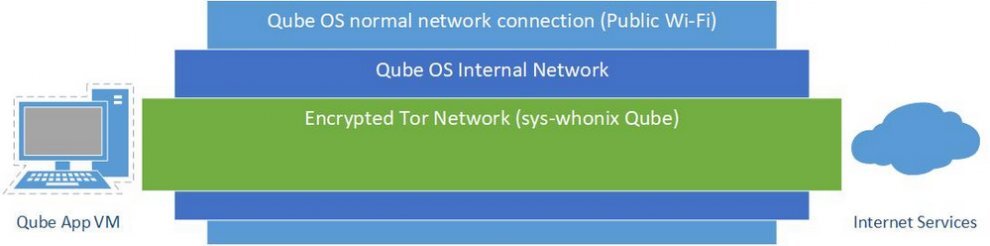

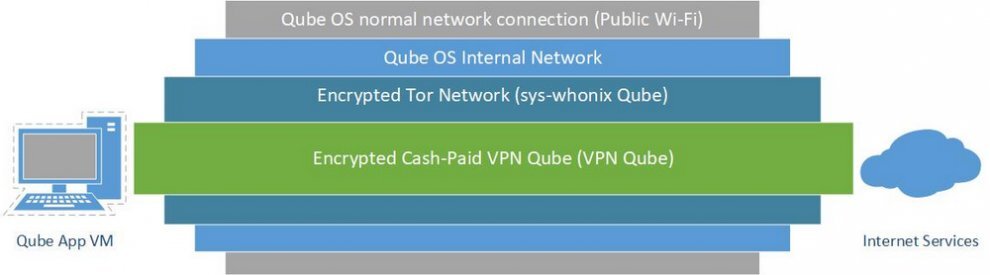

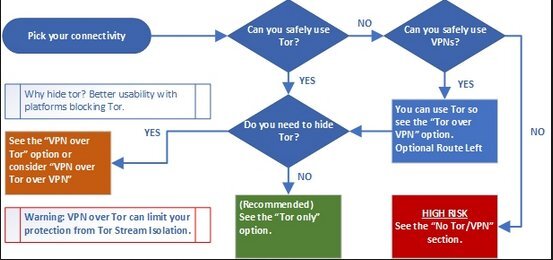

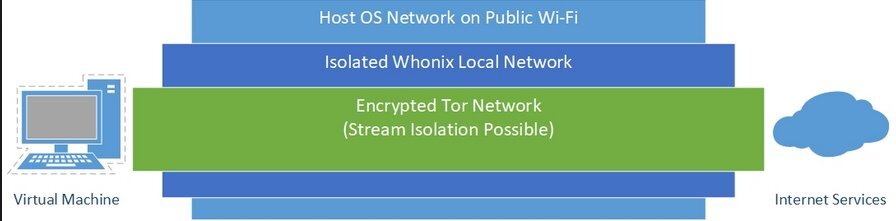

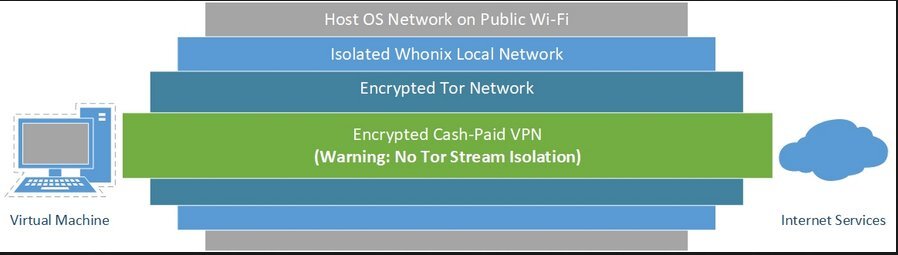

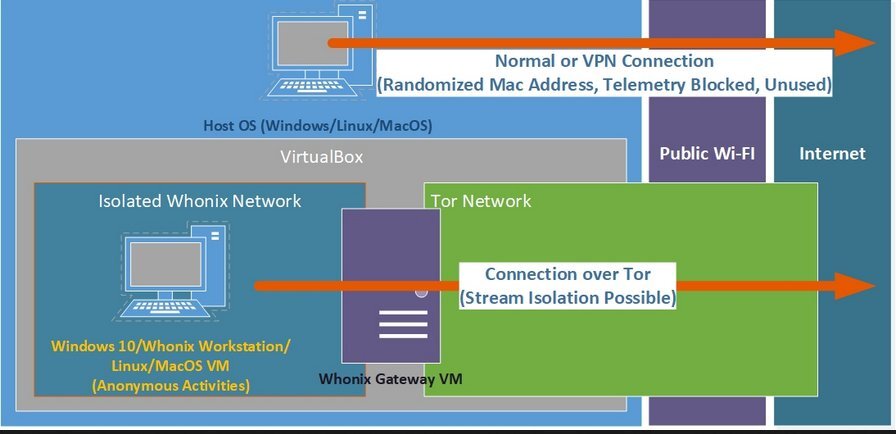

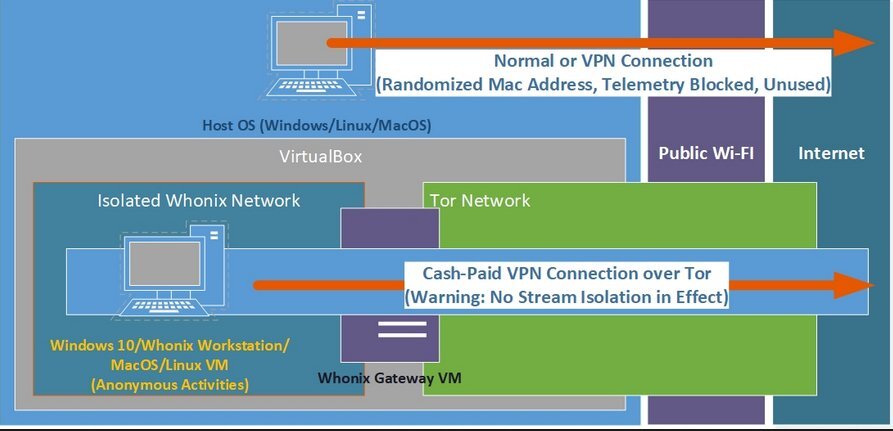

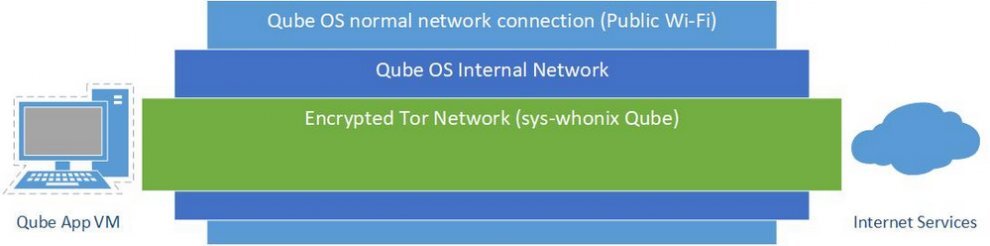

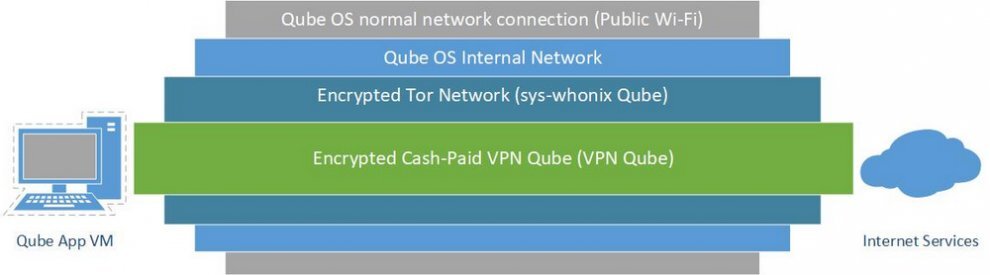

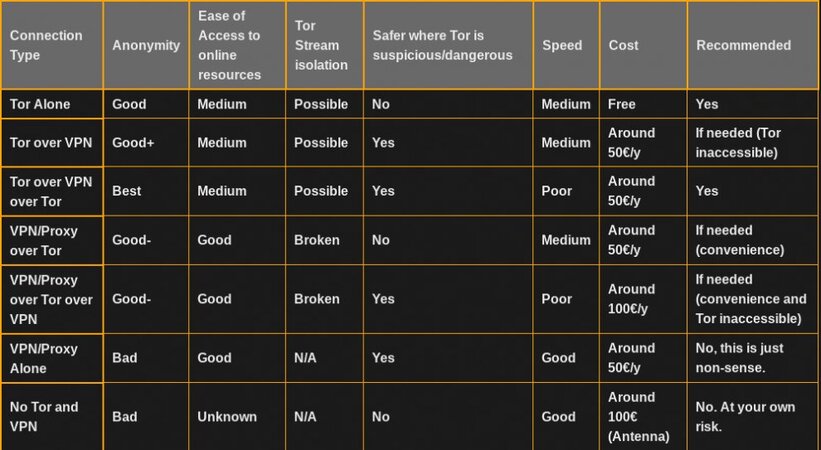

Таким образом, чтобы разобраться со всеми этими проблемами настолько, насколько возможно, я позже порекомендую два следующих решения: Tor и виртуальное (см. Приложение W: Виртуализация) много-уровневое решение - VPN поверх Tor, которое неплохо должно решить большинство проблем.

Я также позже расскажу и про другие варианты (Tor поверх VPN, только VPN, без Tor/VPN), но их я не так рекомендую.

Что же касается обычного ежедневного использования (не конфиденциального), запомните, что пока только браузеры на основе Firefox поддерживают ECH (ранее eSNI), и что на данной стадии это имеет смысл только для вебсайтов, размещенных на Cloudflare CDN.

Аналогично, только браузеры на движках Firefox будут принудительно использовать OCSP-стейплинг. Если вы предпочитаете браузеры на движке Chrome (что можно понять, ведь они предоставляют крутые возможности, такие как перевод на лету), то я бы рекомендовал использовать Brave, который поддерживает все решения Chrome, но предоставляет гораздо более высокую степень конфиденциальности, чем сам Chrome.

В качестве альтернативы, если вы не доверяете Brave, вы можете также использовать Ungoogled-Chromium (https://github.com/Eloston/ungoogled-chromium [Archive.org]).

Ваши устройства с поддержкой RFID:

RFID расшифровывается как радиочастотная коммуникация, это технология, которая используется для бесконтактных платежей и различных систем распознавания личности. Конечно же, ваш смартфон является одним из устройств, поддерживающих RFID, и использует его для бесконтактных платежей через NFC.

Как и со всем остальным, подобные возможности могут быть использованы для отслеживания вас различными третьими лицами.

Но, к сожалению, это касается не только вашего смартфона, и вы, скорее всего, постоянно носите с собой некоторое количество устройств, поддерживающих RFID, например:

Например, нельзя забывать, что некоторые магазины, в свою очередь, сканируют (и записывают) информацию обо всех RFID-метках, проносимых мимо дверей.

Они, конечно, отслеживают свои карты лояльности, но и могут записывать информацию и с остальных чипов .

Подобные RFID-метки можно использовать, чтобы отследить вашу цифровую личность, и они позволяют деанонимизировать вас.

Больше информации на википедии:

https://en.wikipedia.org/wiki/Radio-frequency_identification#Security_concerns [Archive.org] и https://en.wikipedia.org/wiki/Radio-frequency_identification#Privacy [Archive.org]

Единственный способ решить эту проблему - не носить RFID-датчики с собой совсем, либо использовать щит по типу экранированной камеры.

Также вы можете использовать специальные сумки/кошельки, которые намеренно блокируют RFID-соединения. Многие из них от известных производителей, таких как Samsonite.

Wi-Fi и Bluetooth-устройства вокруг вас:

Сервисы геолокации работают не только за счёт триангуляции мобильного телефона в сети.

Они также используют Wi-Fi и Bluetooth-устройства вокруг нас.

Производители операционных систем, такие как Google (Android) и Apple (IOS) поддерживают базу данных большинства точек доступа Wi-Fi, Bluetooth-устройств и их местоположения.

И когда ваш Android-смартфон или iPhone включён (и не находится в режиме полёта), он сканирует в пассивном режиме (если только вы специально не выключите это в настройках), точки доступа Wi-Fi и Bluetooth-устройства вокруг вас, и будет иметь возможность отследить ваше местоположение с большей точностью, чем при использовании GPS.

Это позволяет им предоставлять точное местоположение, даже когда GPS выключен, но это также позволяет им хранить информацию обо всех Bluetooth-устройствах по всему миру.

К этим записям могут затем получить доступ, соответственно и третьи лица.

Примечание:

если вы – владелец Android-смартфона, Google, скорее всего, знает, где он находится, что бы вы ни делали.

Вы не можете по-настоящему доверять настройкам.

Вся эта операционная система разработана компанией, которую интересуют ваши данные.

Помните о том, что если данные доступны им бесплатно, то продуктом являетесь вы.

Но точки доступа Wi-Fi могут не только это.

Недавно разработанные устройства могут даже позволить кому-либо отслеживать ваши движения с высокой степенью точности, основываясь лишь на радиочастотах.

Это означает, что можно с лёгкостью отследить ваши движения внутри комнаты либо здания, основываясь на радиосигналах, проходящих мимо вас. Это может звучать как теория заговора от людей, носящих шапочки из фольги, но вот ссылки, с демонстрацией данных устройств в действии: http://rfpose.csail.mit.edu/ [Archive.org] и видео:

[Invidious]

Сразу можно представить множество сценариев использования подобных технологий, например, отслеживание, кто конкретно зашёл в определённое здание или офис, отель, больницу или посольство.

Затем можно вычислить, кто с кем встретился и где, отслеживая их снаружи.

Даже если у них с собой нет смартфона.

Опять же, подобные проблемы можно решить, лишь находясь в комнате/здании, которое будет вести себя как экранированная камера. (Принцип клетки фарадея)

Вот ещё одно видео, демонстрирующее подобную технологию в действии:

[Invidious]

Мошеннические/жульнические точки доступа Wi-Fi:

Подобные штуки используются с 2008 года для атаки под названием “Jasager”.

Их может смастерить кто угодно на коленке, либо использовать доступные в продаже устройства, такие как Wi-Fi Pineapple.

В этих видео данная тема раскрывается глубже:

Такие устройства помещаются в маленькую сумочку и могут захватывать Wi-Fi окружение в любом месте вокруг себя.

Например, в баре, ресторане, кафе, зоне ожидания в отеле.

Такие устройства могут заставить Wi-Fi клиент разорвать соединение (используя де-аутентификацию, дизассоциацию , в то же время подменяя обычную Wi-Fi сеть.

Они будут продолжать эту атаку, пока ваш компьютер или вы сами не решитесь подключиться к мошеннической точке доступа.

Такие устройства смогут с имитировать портал авторизации, копируя портал Wi-Fi точки, к которой вы пытаетесь подключиться (например, портал регистрации в Wi-Fi аэропорта).

Либо они просто могут предоставить точку открытого доступа.

Как только вы подключитесь к мошеннической точке доступа, она сможет осуществлять различные атаки через посредника, чтобы иметь возможность анализировать ваш трафик.

Они смогут осуществлять редирект на вредоносные сайты или просто прослушивать сеть.

Они смогут с лёгкостью определить любой клиент, который, например, попытается подключиться к VPN серверу либо к сети Tor.

Это может быть полезным, когда вы хотите де-анонимизировать кого-либо в людном месте, но не знаете, кто этот человек.

Это, в теории, позволит подобному злоумышленнику отследить любой веб-сайт, который вы посещаете при помощи анализа трафика, несмотря на использование HTTPS, DoT, DoH, ODoH, VPN или Tor, как отмечено в разделе, посвященном DNS.

Такие технологии также могут позволить аккуратно подсунуть фишинговые страницы, которые захватят ваши данные или попытаются заставить вас установить сертификат, позволяющий увидеть ваш зашифрованный трафик.

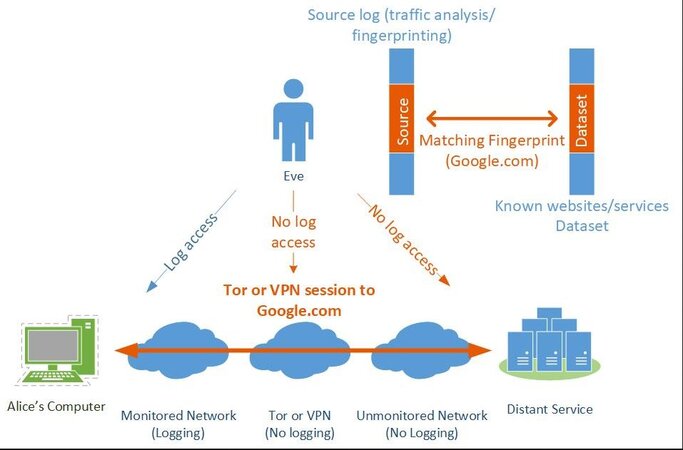

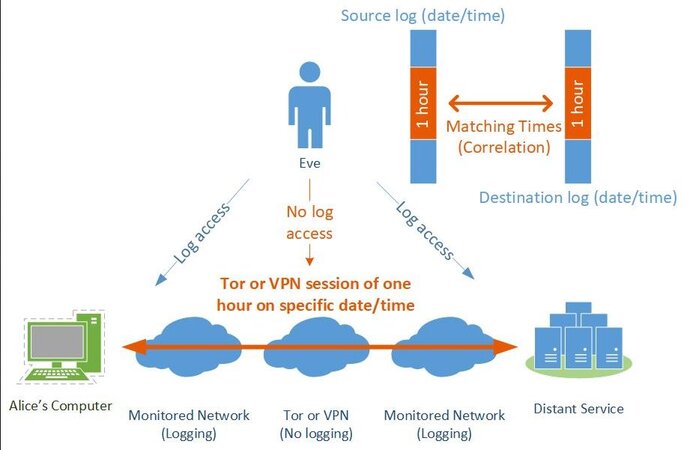

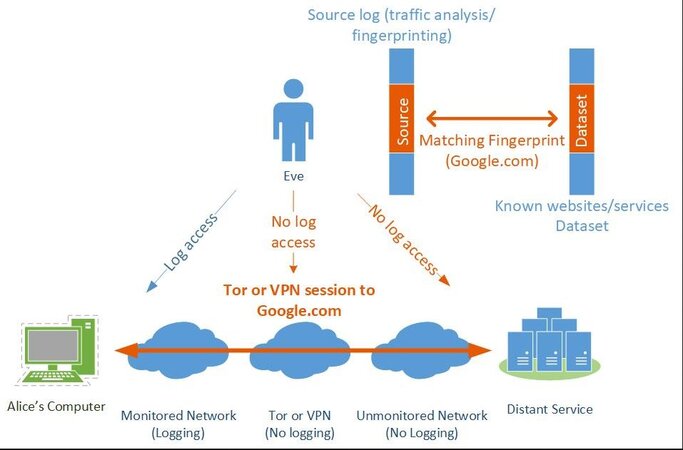

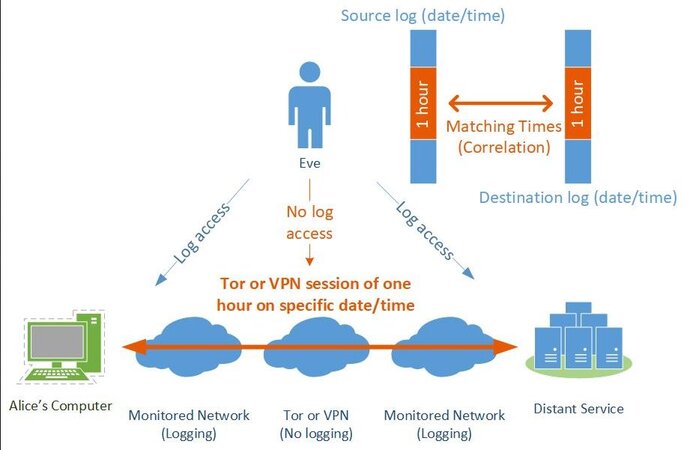

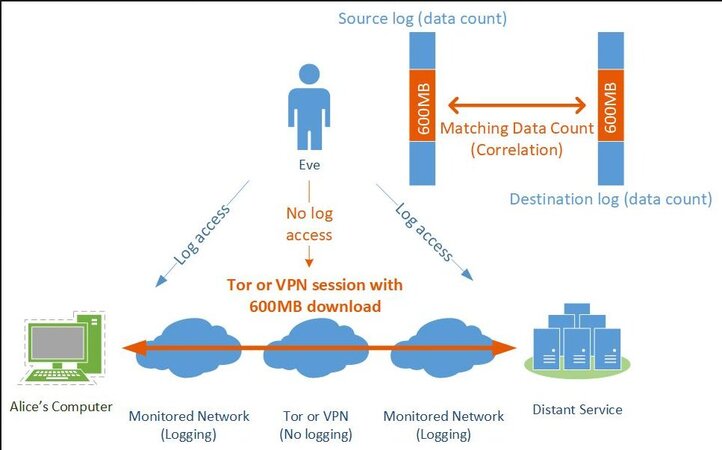

Ваш анонимизированный Tor/VPN трафик:

Tor и VPN нельзя назвать панацеей.

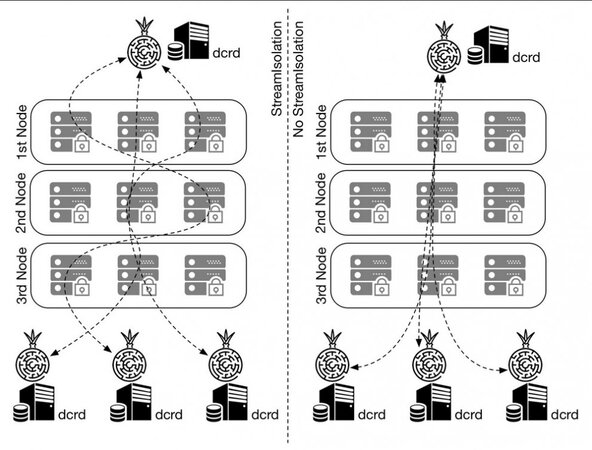

За годы было разработано множество продвинутых технологий, позволяющих де-анонимизировать зашифрованный при помощи Tor-a трафик. Большинство этих технологий – корреляционные атаки, которые тем или иным способом коррелируют ваш сетевой трафик с логами и массивами данных.

Вот некоторые из классических примеров:

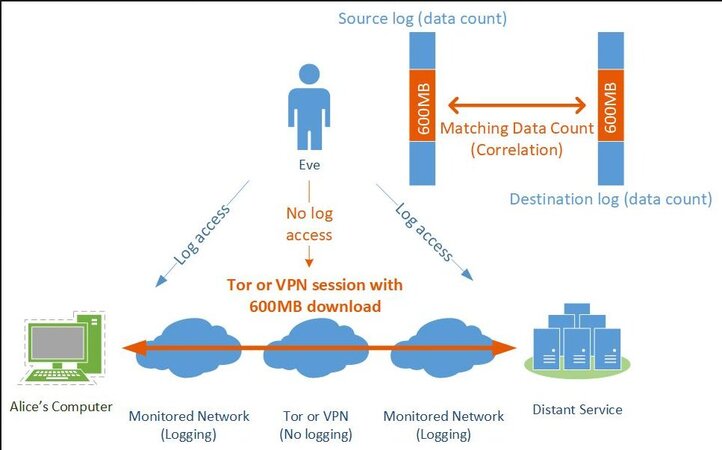

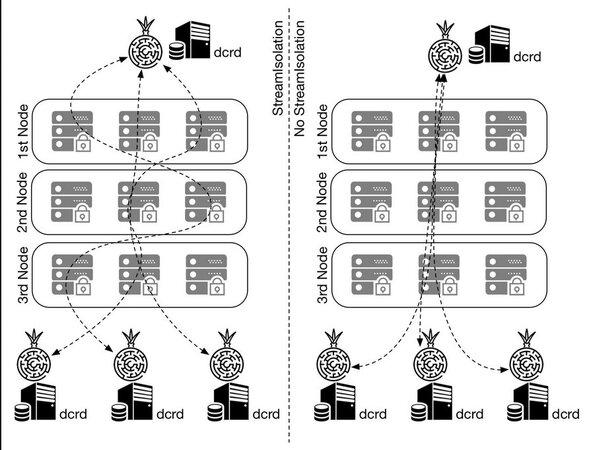

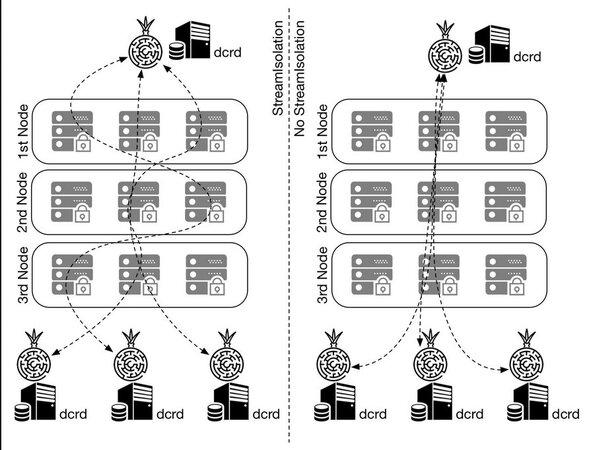

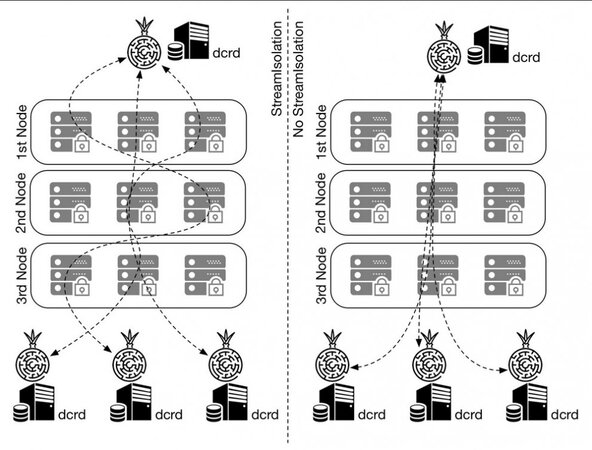

Корреляционная атака с подсчётом: Как показано (в упрощённом виде) на картинке ниже, злоумышленник, у которого нет доступа к детальным записям подключения, (он не может увидеть, что вы используете Tor или Netflix), но у которого есть доступ к логам подсчёта данных, сможет увидеть, что вы скачали 600MB в определённое время/дату, что совпадает с 600MB загрузкой на другом конце. Эта корреляция может быть впоследствии использована, чтобы де-анонимизировать вас.

Есть способы снизить риски, такие как:

Опять же, не забывайте, что этого может быть недостаточно в борьбе с мотивированным глобальным противником с широким доступом к технологиям массового слежения.

Подобный противник может иметь доступ к записям вне зависимости от того, где вы находитесь, и может использовать их, чтобы де-анонимизировать вас.

Также учтите, что все остальные способы, описанные в этом руководстве, такие как анализ поведения, могут быть использованы, чтобы де-анонимизировать пользователей Tor напрямую (см. далее Ваш цифровой отпечаток и поведение в сети).

Я также очень рекомендую прочитать это хорошее подробное руководство о множестве направлений атак в Tor: https://github.com/Attacks-on-Tor/Attacks-on-Tor [Archive.org] , а также эту недавнюю научную публикацию https://www.researchgate.net/public...ners_of_the_Internet_A_Survey_of_Tor_Research [Archive.org]

(В его защиту, стоит отметить, что Tor не был разработан как способ защититься от глобального противника. См. https://svn-archive.torproject.org/svn/projects/design-paper/tor-design.pdf [Archive.org] , в особенности, “Part 3. Design goals and assumptions.”.)

И наконец, не забывайте, что использование Tor-а само по себе уже может расцениваться как подозрительная активность, и его использование может даже считаться вредоносным.

В этом руководстве чуть позднее я рассмотрю несколько способов защиты от подобных атак при помощи изменения исходников с самого начала (например, использование публичных точек Wi-FI).

Некоторые устройства можно отследить, даже когда они оффлайн:

Вы наверняка видели подобное в боевиках/шпионских/научно фантастических фильмах и сериалах: главный герой всегда вынимает батарею из своего телефона, чтобы убедиться, что им нельзя будет воспользоваться.

Многие могут счесть это слишком серьёзной мерой.

Что ж, к сожалению, это не так, и в настоящее время это становится верным для некоторых устройств:

Эти устройства будут транслировать ваши личные данные близлежащим устройствам, даже находясь оффлайн.

Для этого они используют Bluetooth с низким энергопотреблением.

Доступа к самим устройствам (которые не подключены к интернету) нет, и потому используется режим BLE, чтобы найти их среди устройств рядом. По сути своей, они используют одноранговую Bluetooth-коммуникацию ближнего действия, чтобы транслировать свой статус через близлежащие устройства, находящиеся онлайн.

Можно теперь зафиксировать местоположение таких устройств и сохранить его в базу данных.

Эта информация затем будет использована третьими лицами для различных целей (включая аналитику, рекламу или сбор улик).

Идентификатор вашего оборудования:

Ваши IMEI и IMSI (а также ваш номер мобильного телефона):

IMEI (международная идентификация мобильного оборудования) и IMSI (международный идентификатор мобильного абонента) - это уникальные номера, разработанные производителями телефонов и операторами связи.

IMEI напрямую связан с вашим мобильным устройством.

Этот номер известен мобильным операторам и отслеживается ими, а также известен производителям.

Каждый раз, когда ваш телефон подключается к мобильной сети, он регистрирует IMEI в сети вместе с IMSI (если вставлена симкарта, но это, собственно, даже не является обязательным).

Он также используется многими приложениями (например, банковские приложения, нарушающие разрешения телефона на Андроиде) и операционными системами мобильных телефонов (Android/iOS) для того, чтобы идентифицировать устройство.

Изменить IMEI вашего телефона возможно, но достаточно непросто (и не является незаконным во многих странах), но, пожалуй, проще и дешевле будет найти и купить какой-нибудь старый (рабочий) одноразовый мобильник за пару сотен рублей на блошином рынке или в каком-нибудь магазинчике.

IMSI напрямую связан с тарифом сотовой связи или предоплаченным пакетом, который вы используете, и, по сути своей, привязан провайдером к вашему номеру мобильного телефона.

IMSI зашит в вашей сим-карте и его невозможно поменять.

Запомните, что каждый раз, когда ваш телефон подключается к мобильной сети, он также регистрирует в сети IMSI (вместе с IMEI).

Также как и IMEI, IMSI отслеживается и используется некоторыми приложениями и операционными системами мобильных устройств для идентификации.

В некоторых странах существует база данных IMEI/IMSI-ассоциаций, для облегчения запросов правоохранительных органов.

В настоящее время, поделиться вашим номером мобильного - это практически то же самое, или даже лучше, чем поделиться вашим номером паспорта/СНИЛС.

Вас можно отследить при помощи IMEI и IMSI по крайней мере 6-ю способами:

[Invidious]

По этим причинам, очень важно приобрести анонимный телефонный номер и/или анонимный одноразовый телефон c анонимной предоплаченной симкартой, которые не связаны с вами никаким образом (в прошлом или настоящем) для различных конфиденциальных дел (более подробные инструкции в разделе- Получите анонимный номер телефона).

Несмотря на то, что существуют производители смартфонов, такие как Purism с их серией Librem которые утверждают, что заботятся о вашей конфиденциальности, они, всё же, не позволяют получить случайный IMEI, что я считаю ключевой функцией, предотвращающей отслеживание, и она должна быть предоставлена большинством производителей.

Несмотря на то, что эта мера всё равно не спасёт вас от отслеживания IMSI в сим-карте, она, по крайней мере, позволит вам хранить один и тот же “одноразовый телефон”, и просто менять сим-карты, вместо того, чтобы менять и то, и другое в целях конфиденциальности.

Ваш Wi-Fi или Ethernet MAC-адрес:

MAC-адрес - это уникальный идентификатор, привязанный к вашему физическому сетевому интерфейсу (проводной Ethernet или Wi-Fi), и, конечно, он может быть использован, чтобы отследить вас, если он не рандомизирован.

Как и в случае с IMEI, производители компьютеров и сетевых карт обычно хранят записи о своих продажах (обычно включая такие данные, как серийный номер, IMEI и MAC-адрес), и опять же, они могут отследить, где и когда компьютер с определённым MAC-адресом был продан и кому.

Даже если вы купили его за наличные в супермаркете, там также могут быть камеры CCTV (или CCTV-камеры снаружи магазина), и, опять же, время и дата продажи могут быть использованы, чтобы вычислить по IMEI/IMSI, кто в этот момент времени был там.

Производители операционных систем (Google/Microsoft/Apple) также хранят записи об устройствах и об их MAC-адресах в целях идентификации (например, для таких сервисов, как Найди мой мак).

Apple могут вычислить, что макбук с определённым MAC-адресом был привязан к определённому apple-аккаунту ранее.

Может быть, к вашему, до того, как вы решили использовать MacBook для конфиденциальных целей. Может быть, другого пользователя, который продал его вам, но помнит ваш e-mail или номер телефона.

Ваша домашняя точка доступа/Wi-Fi хранит записи об устройствах, регистрировавшихся в сети, и эти данные также могут быть использованы, чтобы вычислить, кто использовал ваш Wi-Fi.

Порой это может быть сделано удалённо и незаметно вашим интернет провайдером, в зависимости от того, управляется ли им ваш роутер или Wi-Fi точка доступа (что часто бывает, если интернет-провайдер предоставляет вам роутер).

Некоторые платные устройства хранят записи о MAC-адресах вокруг для различных целей, например, предотвращения пробок на дороге.

Итак, очень важно не брать с собой ваш телефон в то место и в то время, когда и где вы собираетесь заниматься конфиденциальными делами.

Если вы используете собственный ноутбук, то очень важно скрыть его Mac-адрес и Bluetooth-адрес во всех местах, где вы его используете, а также быть очень осторожными, чтобы не выдать лишнюю информацию.

К счастью, многие из современных OS теперь позволяют рандомизировать MAC-адреса (Android, IOS, Linux и Windows 10), за исключением MacOS, которая не поддерживает такую опцию даже на последней версии Big Sur.

Ваш Bluetooth MAC-адрес:

Ваш Bluetooth MAC-адрес - это то же самое, что и предыдущий MAC-адрес, только он предназначен для Bluetooth.

Опять же, он может быть использован, чтобы отследить вас, так как производители операционных систем и устройств хранят записи об этом.

Он может быть связан с местом/датой/временем покупки и затем использован, чтобы отследить вас в корреляции с CCTV и логами антенн сотовой связи.

Операционные системы рандомизируют эти адреса, но всё же они имеют уязвимости.

По этой причине, в случае, если он вам действительно не нужен, вы должны полностью выключить Bluetooth в настройках BIOS/UEFI, если это возможно, либо в самой операционной системе.

На Windows 10, чтобы включить рандомизацию адреса для следующего использования и предотвратить отслеживание, вам нужно будет выключить и включить Bluetooth в самом менеджере устройств.

Ваш CPU:

Во все современные процессоры теперь зашиты скрытые платформы управления, такие как снискавшая дурную славу Intel Management Engine и AMD Platform Security Processor.

Эти платформы управления по сути являются мини-операционными системами, которые работают на базе вашего процессора до тех пор, пока на них поступает питание.

У этих систем есть полный доступ к сети на вашем компьютере, и злоумышленники могут получить к ним доступ, чтобы деанонимизировать вас различными способами (используя прямой доступ или вредоносные программы, например), как показано в этом назидательном видео: BlackHat, How to Hack a Turned-Off Computer, or Running Unsigned Code in Intel Management Engine

[Invidious]

В прошлом они уже были подвержены различным уязвимостям защиты, что позволяло вредоносному ПО обретать контроль над целевыми системами.

Многие борцы за приватность, такие как EFF и Libreboot, уже критиковали их за то, что они являются, по сути, чёрным ходом в любую систему.

Есть также не очень, правда, простые способы выключить Intel IME на некоторых процессорах, и, если это возможно, вам стоит это сделать.

На некоторых AMD-ноутбуках это можно сделать, выключив PSP в настройках BIOS.

Однако, в защиту AMD, что пока что и насколько мне известно, в ASP не было найдено никаких уязвимостей защиты и чёрных ходов: См.

[Invidious]

Если вам хочется приключений, вы можете установить ваш собственный BIOS при помощи Libreboot или Coreboot , если, конечно, ваш ноутбук это поддерживает.

В дополнение к этому, у некоторых процессоров есть недостатки, которые невозможно исправить (особенно у Intel), и которые могут быть использованы вредоносными ПО.

Вот хороший актуальный список таких уязвимостей,которые затрагивают широко распространенные процессоры:

https://en.wikipedia.org/wiki/Transient_execution_CPU_vulnerability [Archive.org]

Больше деталей в этой инструкции https://www.whonix.org/wiki/Spectre_Meltdown [Archive.org] (предупреждение: всё это может серьёзно повлиять на производительность ваших VM).

Чтобы снизить риски, в этом руководстве я буду рекомендовать использование виртуальных машин на специализированном ноутбуке, подключенном к анонимной публичной сети, для совершения конфиденциальных действий.

Ваши операционные системы и сервисы телеметрии в приложениях:

Неважно, Android, iOS, Windows, MacOS или даже Ubuntu. Большинство популярных операционных систем теперь собирают телеметрию по умолчанию, даже если вы не соглашались на это изначально.

Некоторые, такие как Windows, не позволяют даже полностью выключить телеметрию без танцев с бубном.

Этот сбор информации может быть очень масштабным и включать сногсшибательное количество деталей (метаданных и данных) о ваших устройствах и их использовании.

Вот неплохие обзоры того, какую информацию собирают 5 популярных операционных систем о нас:

Телеметрию собирают не только операционные системы, но и приложения, такие как браузеры, клиенты почты и приложения соц. сетей.

Важно понимать, что эти данные могут быть связаны с вашим устройством и могут помочь де-анонимизировать вас, затем могут быть использованы против вас любым злоумышленником, который получит доступ к этим данным.

Это не значит, например, что выбор устройств Apple – плохой выбор с точки зрения конфиденциальности, но они и в самом деле являются лучшим выбором для обеспечения (относительной) анонимности.

Они могут защищать вас от того, чтобы третьи лица не узнали, что вы делаете, но не защитят вас от самих себя.

Скорее всего, они-то уж точно знают, кто вы.

Далее в этом руководстве мы постараемся использовать все доступные нам способы, чтобы выключить и заблокировать как можно больше телеметрии и предотвратить подобные атаки на операционные системы, перечисленные в руководстве.

Ваши умные устройства в общем:

Всё верно; ваш смартфон - это продвинутое устройство для слежки, которое

Но и это ещё не всё.

Этот параграф называется “умные устройства”, а не “смартфоны”, потому что не только смартфоны следят за вами.

Это делает и любое умное устройство, которое имеется в вашем распоряжении.

Ваши метаданные, включая геолокацию:

Ваши метаданные – это вся информация о ваших действиях без непосредственно содержимого этих действий.

Например, это всё равно что знать что вам звонил онколог, а затем вы позвонили своей семье и друзьям.

Неизвестно, о чём шла речь в этом разговоре, но можно угадать, основываясь лишь на метаданных.

Эти метаданные также включают в себя ваше местоположение, информация о котором собирается вашими смартфонами, операционными системами (Android/IOS), браузерами, приложениями, вебсайтами.

Велики шансы, что существует несколько компаний, которые в точности знают где вы находитесь в определённый момент времени благодаря вашему смартфону.

Эти данные о геолокации были использованы во многих юридических делах как часть так называемых “geofence warrants”, которые позволяют правоохранительным органам запрашивать у компаний (таких как Google/Apple) список всех устройств, которые находились в определённом месте в определённое время.

В дополнение к этому, данные геолокации могут также быть проданы приватными компаниями вооруженным силам, которые уже будут использовать их на своё усмотрение.

А теперь, давайте представим, что вы используете VPN, чтобы скрыть ваш IP.

Социальной сети известно, что вы были онлайн с определённого аккаунта 4 ноября с 8 утра до часу дня с определённым IP VPN-а. VPN, гипотетически, не хранит никаких записей и не может отследить ваш IP по этому IP VPN-а.

Однако, ваш провайдер знает (или, по крайней мере, может знать), что вы подключались к этому же провайдеру VPN 4 ноября с 7.30 утра до 2 дня, но не знает, что вы там делали.

Вопрос состоит в следующем: может ли быть такое, что где-то есть кто-то, у кого теоретически могут иметься оба кусочка пазла , и он сможет скоррелировать эту информацию при помощи базы данных?

Слышали об Эдварде Сноудене?

Пришло время загуглить его и прочитать его книгу.

А заодно прочитайте про XKEYSCORE, MUSCULAR, SORM, Tempora и PRISM.

См. “We kill people based on Metadata” или этот знаменитый твит от IDF [Archive.org]

Ваш цифровой отпечаток и поведение в сети:

Пришло время для вас посмотреть документальный фильм “Социальная дилемма”128 на Netflix, так как там эта тема раскрывается гораздо лучше, чем где-либо еще (ИМХО).

Отпечаток включает в себя то, как вы пишете сообщения, как вы себя ведёте.

Как вы нажимаете на кнопки мыши.

Как вы ищете информацию в интернете.

Какие шрифты вы используете в вашем браузере.

Фингерпринтинг используется для того, чтобы предположить, кем вы являетесь, основываясь на том, как вы себя ведёте.

Вы можете использовать определённый набор слов или раз за разом повторять одни и те же грамматические ошибки, которые могут сдать вас с головой, потому что вы вбиваете некоторые слова в поиске Google, а сами использовали их в каком-нибудь посте на Реддите пять лет назад, когда ваш аккаунт был не таким уж анонимным.

Социальные сети, такие как Facebook и Google, могут шагнуть дальше и считывать ваше поведение в самом браузере.

Например, они могут сохранять всё, что вы набираете, даже если вы ничего не отправляете.

Подумайте об этом, когда будете в следующий раз писать e-mail в гугл-почте.

Он автоматически сохраняется, пока вы печатаете.

Ваши клики и движения курсора также могут записывать.

Всё, что необходимо для достижения таких целей, это включённый Javascript в вашем браузере, а он включен по умолчанию в большинстве браузеров, в том числе и в Tor-е).

Несмотря на то, что эти методы обычно используются в целях рекламы и маркетинга, они также могут быть полезны для фингерпринтинга.

Всё потому, что ваше поведение скорее всего является уникальным, или во всяком случае достаточно уникальным, и со временем вы можете быть де-анонимизированы.

Вот несколько примеров:

Алгоритмы анализа могут быть использованы для того, чтобы сопоставить эти паттерны с другими пользователями, а значит, сопоставить вас с другим известным системе пользователем.

Пока неизвестно, используются ли эти данные правительством или правоохранительными органами, но со временем это точно может быть так.

И несмотря на то, что сейчас это используется в основном для целей рекламы и маркетинга, это может и скорее всего будет использовано в ближайшем будущем для различного рода расследований и де-анонимизации пользователей.

Вот прикольный пример, который вы можете сами попробовать, чтобы увидеть всё это в действии: https://clickclickclick.click. Вам должно быть интересно (нужно, чтобы был включён Javascript)

Вот ещё недавний пример, показывающий, какую информацию о вас собирает Google Chrome: https://web.archive.org/web/https://pbs.twimg.com/media/EwiUNH0UYAgLY7V?format=jpg&name=4096x4096

Вот ещё несколько ресурсов на эту тему, если вам не удалось посмотреть документальный фильм:

Так что же нам делать?

Ну и главное, только от вас зависит, как вы одурачите эти алгоритмы, применив новые привычки и не раскрывая настоящую информацию при использовании анонимных цифровых личностей.

Следы вашей Реальной Жизни и OSINT:

Это наводки, которые со временем могут вас выдать, и которые могут привести к вашей цифровой личности.

Возможно, вы с кем-то разговаривали или выложили пост на каком-нибудь форуме или на Reddit.

В этих постах со временем вы можете выдать некоторую информацию о вашей реальной жизни.

Это могут быть воспоминания, различный опыт или намёки, которыми вы поделились, и которые затем позволят мотивированному злоумышленнику создать ваш профиль, чтобы сузить область поиска.

Реальный и хорошо задокументированный сценарий использования - арест хакера Джереми Хаммонда, который со временем раскрыл некоторые детали о своем прошлом, и затем был обнаружен.

Есть также несколько случаев, связанных с OSINT в Bellingcat.

Взгляните на их весьма информативный набор инструментов: https://docs.google.com/spreadsheet...NyhIDuK9jrPGwYr9DI2UncoqJQ/edit#gid=930747607 [Archive.org]

Достаточно внушительный список доступных инструментов находится здесь https://github.com/jivoi/awesome-osint [Archive.org] и здесь https://jakecreps.com/tag/osint-tools/ [Archive.org] , если вдруг вам захочется самим попробовать некоторые из них.

А также этот интересный плейлист на ютубе: https://www.youtube.com/playlist?list=PLrFPX1Vfqk3ehZKSFeb9pVIHqxqrNW8Sy [Invidious]

Вы никогда не должны раскрывать детали вашей реальной жизни, которые в последствии могут привести к вам.

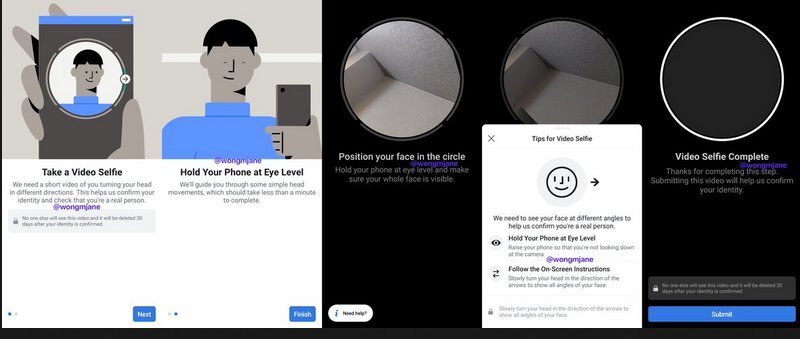

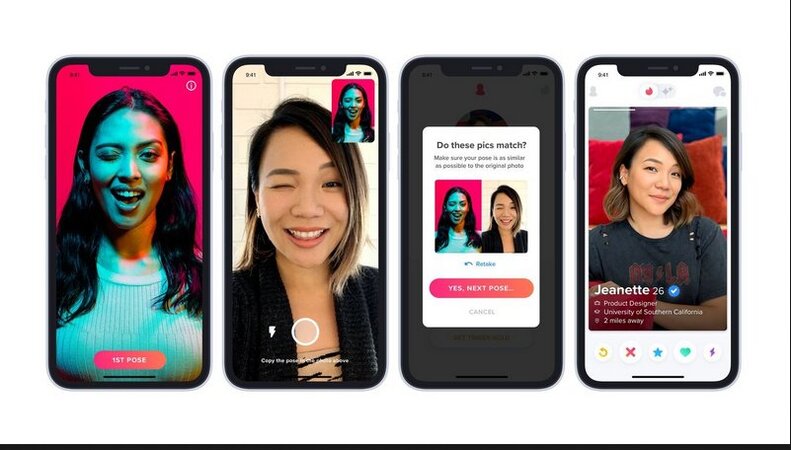

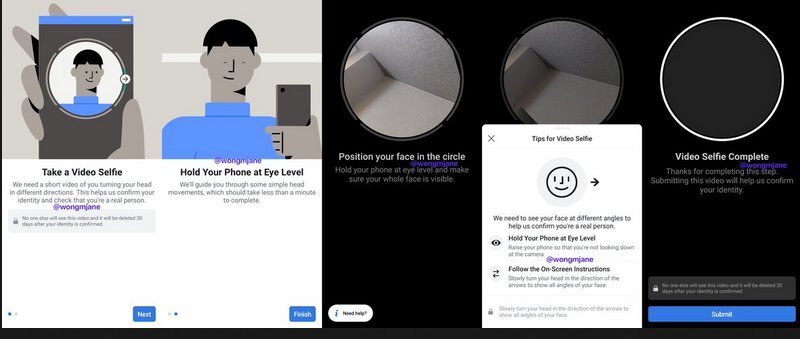

Ваше лицо, голос, биометрия и фото:

Даже если вам удалось ускользнуть от всех методов, перечисленных выше, вы всё ещё не находитесь в безопасности благодаря повсеместному использованию технологий распознавания лиц.

Такие компании, как Facebook, использовали продвинутые технологии распознавания лиц годами, они также использовали различные способы (изображения со спутников) чтобы создать карты “людей” по всему миру.

Эта “эволюция” продолжалась в течение многих лет до настоящего момента, так что теперь мы с уверенностью можем сказать “мы потеряли контроль над нашими лицами”.

Если вы гуляете в каком-нибудь туристическом месте, с очень большой вероятностью вы появитесь на чьем-нибудь селфи уже в первые минуты, даже не зная об этом.

Этот человек затем загрузит своё селфи на различные платформы (Twitter, Google Photos, Instagram, Facebook, Snapchat …).

Эти платформы затем применят к фотографии свои алгоритмы распознавания лиц под предлогом улучшения механизма отметок или под предлогом лучшей организации вашей библиотеки фото.

Кроме того, эта же фотография хранит достаточно точный момент времени съёмки, и, в большинстве случаев, местоположение, где было сделано фото.

Даже если человек не отправляет временную метку и геолокацию, они все равно могут быть вычислены другими способами.

Вот несколько ресурсов, при помощи которых вы даже можете попробовать это сами:

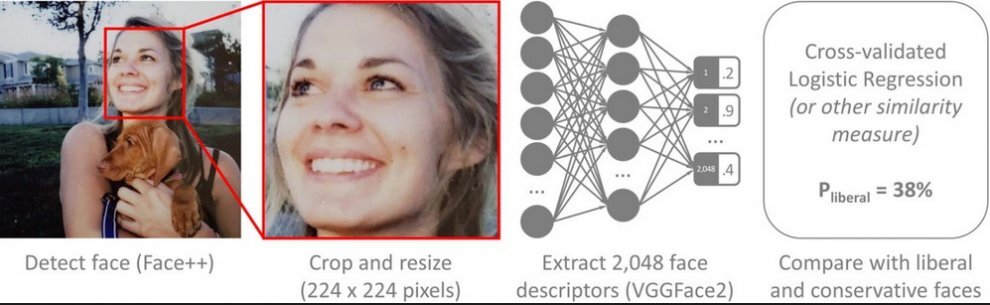

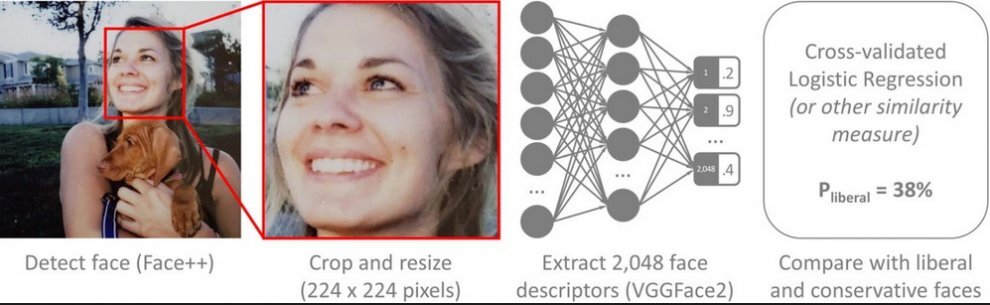

Даже если вы не смотрите в камеру, всё равно можно вычислить, кто вы, можно распознать ваши эмоции, проанализировать вашу походку и даже, вполне возможно, угадать ваши политические взгляды.

Эти платформы (Google/Facebook) уже знают, кто вы, по ряду причин:

Вот также неплохое демо от Microsoft Azure, которое вы можете попробовать сами на https://azure.microsoft.com/en-us/services/cognitive-services/face/#demo , где распознаются эмоции и сравниваются лица на разных картинках.

Государственные органы уже знают, кто вы, потому что у них уже есть фотографии вашего удостоверения личности, паспорта, водительской лицензии, а также часто в базе данных хранится ваша биометрия.

Эти же государственные органы интегрируют подобные технологии (которые часто предоставляются приватными компаниями, такими как Israeli AnyVision, Clearview AI, или NEC) в своих сетях CCTV, чтобы найти “интересующего человека”.

Страны с глобальным надзором, такие как Китай, уже используют техники распознавания лиц повсюду для различных целей в том числе для распознавания людей этнических меньшинств.

Простейшая ошибка в системе распознавания лиц может разрушить вашу жизнь.

Вот несколько ресурсов с информацией о технологиях, которые используются государственными органами в настоящее время:

Благодаря Apple, FaceID становится мейнстримом.

Они продвигают использование этой технологии для авторизации в различных сервисах, включая банковские.

То же самое происходило и с авторизацией при помощи отпечатка пальца, которая стала популярна благодаря производителям смартфонов. Обыкновенная фотография, на которой есть ваши пальцы, может быть использована для вашей де-анонимизации.

То же самое касается и вашего голоса, который может быть подвергнут анализу для различных целей, что становится ясно из недавнего патента Spotify.

С лёгкостью можно представить недалёкое будущее, в котором у вас не будет возможности создавать аккаунты или авторизоваться где-либо, не предоставив уникальные биометрические данные (самое время пересмотреть Гаттаку, В поле зрения и Особое мнение ).

Без труда можно представить, насколько полезными эти огромные биометрические базы данных могут оказаться для заинтересованных третьих лиц. Кроме того, вся эта информация также может быть использована против вас (если вы уже де-анонимизированы) при помощи дип-фейков- создания ложной информации (Фотографий, Видео, Записей голоса…).

Она уже была использована в таких целях.

Уже существует несколько платных сервисов для этого, доступных для всех, таких как https://www.respeecher.com/ [Archive.org] и https://www.descript.com/overdub [Archive.org].

Посмотрите это демо:

https://www.youtube.com/watch?v=t5yw5cR79VA [Invidious]

На настоящий момент, существует несколько шагов, которые можно предпринять, чтобы снизить (и только снизить) риск распознавания вашего лица, пока вы заняты различными конфиденциальными делами в местах, где присутствуют камеры CCTV:

(Учтите, что если вы намереваетесь использовать вышеперечисленное там, где установлены продвинутые системы распознавания лиц, всё это может указывать на вас как на подозрительное лицо, и само по себе сможет спровоцировать проверку личности)

Фишинг и социальная инженерия:

Фишинг - это тип атаки, в которой злоумышленник попытается вытянуть из вас информацию, представляясь кем-либо или чем-либо другим.

Самый распространённый случай – это злоумышленник, использующий атаку через посредника либо фейковый е-мейл/номер, чтобы узнать ваши регистрационные данные в каком-либо сервисе. Это может происходить, например, по почте, либо мошенник может выдавать себя за сотрудника банковских сервисов.

Подобные атаки также могут быть использованы для того, чтобы де-анонимизировать кого-либо, обманом заставляя его скачать вредоносное ПО и со временем выдать персональную информацию.

Подобные атаки использовались несчетное количество раз с самого зарождения интернета, а самая известная называется “нигерийские письма” (см. https://en.wikipedia.org/wiki/Advance-fee_scam [Archive.org]).

Вот неплохое видео, если вы хотите узнать побольше о типах фишинга:

Black Hat, Ichthyology: Phishing as a Science

https://www.youtube.com/watch?v=Z20XNp-luNA [Invidious].

Вредоносное ПО, взлом, вирусы:

Вредоносные программы в ваших файлах/документах/е-мейлах:

При помощи стеганографии и других технологий, с лёгкостью можно встроить вредоносное ПО в файлы общеизвестных форматов, такие как документы Word, Картинки, Видео, документы PDF…

Это могут быть обычные картинки размером на пиксель, спрятанные в ваших е-мейлах, которые обратятся к удалённому серверу и попробуют заполучить ваш IP-адрес.

Уязвимости в устаревших форматах файлов также с лёгкостью могут быть использованы, чтобы взломать вашу систему безопасности.

Более подробные объяснения в этих видео:

Что такое формат файла?

https://www.youtube.com/watch?v=VVdmmN0su6E [Invidious]

Ange Albertini: Funky File Formats:

https://www.youtube.com/watch?v=hdCs6bPM4is [Invidious]

Мы всегда должны быть предельно осторожны.

Чтобы предотвратить такие атаки, можно воспользоваться техниками виртуализации, которую я порекомендую далее в этом руководстве (см. Приложение W: Виртуализация).

Она позволит предотвратить утечку любого рода данных, даже в случае, если вы откроете вредоносный файл.

Вредоносное ПО и хакерские программы:

Итак, вы используете браузер Tor или браузер Brave поверх Tor.

Вы также можете их использовать поверх VPN для дополнительной степени безопасности.

Но учтите, что существуют способы взлома (хаки), которые могут быть известны злоумышленнику (но не известны приложению или браузеру, которыми вы пользуетесь).

Подобные способы взлома могут быть использованы, чтобы взломать вашу систему и получить данные, которые позволят де-анонимизировать вас, например, IP-адрес.

Реальный пример использования такой техники - Freedom Hosting в 2013, когда ФБР удалось подсунуть вредоносное ПО на вебсайт Tor-а, используя взлом Firefox.

Это позволило им получить информацию о некоторых пользователях.

Также недавно был известный случай взлома под названием SolarWinds , который пробил брешь в некоторых государственных учреждениях на территории США, подсунув зловредный код на официальный сервер обновления ПО.

В некоторых странах, вредоносное ПО является обязательным или распространяется самим государством.

Так, например, происходит в Китае с WeChat, который в комбинации с другими данными может быть использован для надзора государством.

Существует бесчисленное количество примеров зловредных расширений браузера, приложений на смартфонах, а также приложений, которые были заражены вредоносным ПО.

Вот шаги, которые вы можете предпринять, чтобы предотвратить подобные атаки:

Чтобы отразить эти рекомендации, далее в руководстве я научу вас использовать виртуализацию (см Приложение W: Виртуализация) чтобы, даже если ваш браузер или приложение будут взломаны умелым злоумышленником, этот злоумышленник окажется в обыкновенной “песочнице” без возможности доступа к вашим данным, и не в состоянии взломать вашу систему.

Зловредные USB-устройства:

На рынке представлено множество доступных и дешёвых устройств “badUSB” , которые способны распространять зловредное ПО, записывать всё, что вы набираете, отслеживать ваше местоположение, прослушивать вас или даже контролировать ваш ноутбук, просто будучи подключённым к нему.

Вот некоторые из них, которые вы можете купить сами.

Такие устройства можно вставить куда угодно (кабель зарядки, мышь, клавиатура, флешка), и злоумышленник затем сможет использовать их, чтобы отследить вас или взломать ваш компьютер/смартфон.

Самый известный пример подобной атаки – это, наверное, Stuxnet в 2005.

Несмотря на то, что вы можете физически проверить USB флешку, просканировать её различными программами, проверить её компоненты на предмет подлинности, без продвинутых технико-криминалистических средств вы, скорее всего, никогда не сможете распознать сложную систему, зашитую в подлинные части подлинной USB-флэшки умелым мошенником.

Чтобы предотвратить подобные атаки, никогда не доверяйте таким устройствам и не вставляйте их в оборудование, на котором размещены конфиденциальные данные. Если вы заряжаете его, попробуйте использовать устройство, которое блокирует данные USB и будет пропускать только зарядку, но не передачу данных.

Подобные устройства блокировки данных сейчас доступны во многих интернет магазинах.

Вам также стоит попробовать полностью отключить USB порты в BIOS-е вашего компьютера, если, конечно, они вам не нужны.

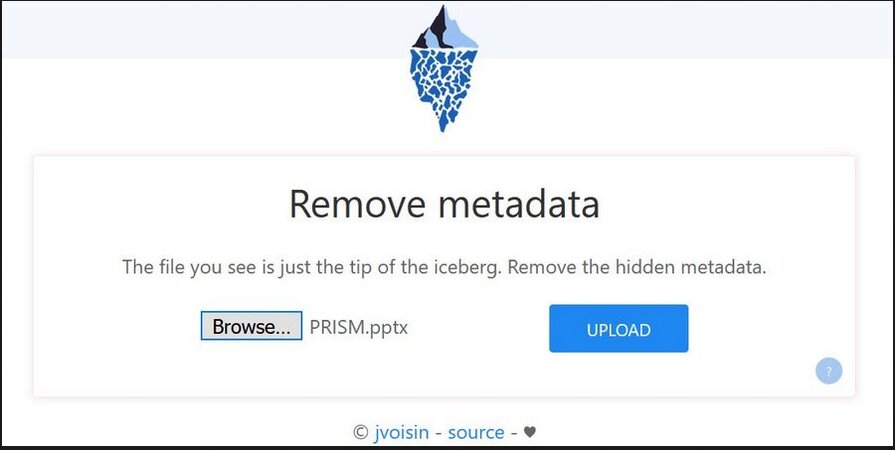

Ваши файлы, документы, картинки и видео:

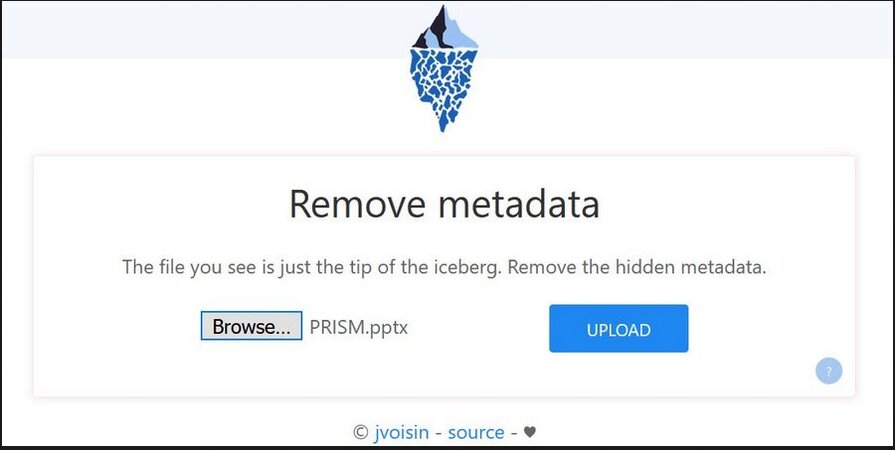

Свойства и метаданные:

Это очевидно для многих, но не для всех.

Ко многим файлам прикреплены метаданные.

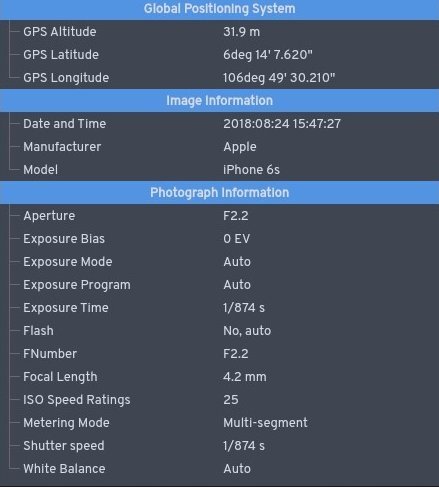

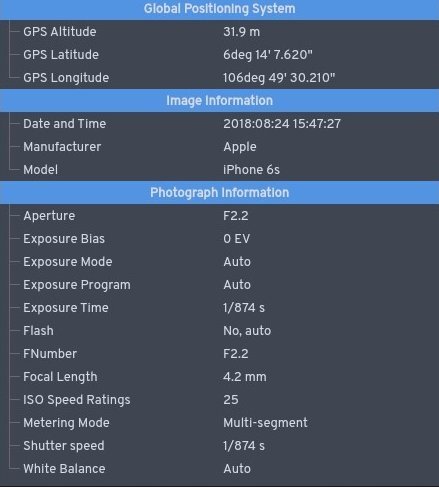

Хорошим примером являются картинки, которые хранят информацию формата EXIF.

В ней содержится много данных, таких как GPS-координаты, какой моделью камеры или телефона было сделано фото, а также когда и где оно было сделано.

Несмотря на то, что такая информация вовсе не обязательно раскроет, кто вы, она показывает, где в точности вы были в определённый момент времени, что может позволить при помощи различных источников отыскать вас (CCTV или другие кадры, снятые в одном и том же месте в одно и то же время, например, во время протеста).

Важно проверять любые файлы, которые вы загружаете на интернет платформах, а также проверять их свойства.

В них может содержаться информация, по которой возможно вас отследить.

Вот пример данных EXIF, которые могут быть прикреплены к картинке:

(Картинка из википедии)

Кстати, то же самое верно и для видео.

Да, видео тоже содержит геолокацию и для многих это совсем не очевидно.

Вот, например, очень удобный инструмент для просмотра местоположения YouTube видео:

https://mattw.io/youtube-geofind/location [Archive.org]

По этой причине, будьте предельно осторожны, загружая файлы с ваших анонимных аккаунтов, и всегда проверяйте метаданные этих файлов.

Даже если вы публикуете обычный текстовый файл, всегда дважды или трижды проверяйте, не утекает ли какая-нибудь информация.

Водяные знаки:

Картинки/Видео/Аудио:

Картинки/Видео часто содержат водяные знаки, указывающие на то, кто является их владельцем/создателем, но в некоторых продуктах существуют также и невидимые водяные знаки, которые идентифицируют того, кто просматривал картинку.

Так что, если вы являетесь разоблачителем и подумываете о том, чтобы слить картинку или видео, подумайте ещё раз.

Шансы велики, что в них могут содержаться невидимые водяные знаки, с информацией о том, кто просматривал эти файлы.

Подобные водяные знаки можно добавить при помощи обычной настройки, например, в Zoom (Видео или Аудио), либо при помощи расширений для популярных приложений, таких как Adobe Premiere Pro.

Их также могут добавлять различные системы управления контентом.

Вот недавний пример того, как кто-то слил запись митинга в Zoom, а затем был пойман, потому что на нём был водяной знак:

https://theintercept.com/2021/01/18/leak-zoom-meeting/ [Archive.org]

Такие водяные знаки могут добавлять различные продукты при помощи стеганографии.

Они могут спокойно пережить сжатие и повторное шифрование.

Подобные водяные знаки не так-то просто распознать, и, чтобы вы ни делали, они помогут идентифицировать источник.

В дополнение к водяным знакам, камера, которая использовалась для съемки (а, то есть, и устройства, используемые для съемки) видео всегда может быть идентифицирована при помощи различных технологий, таких как идентификация объектива, что может привести к де-анонимизации.

Будьте предельно осторожны, публикуя видео/картинки/аудио файлы с известных платных платформ, так как в них могут содержаться подобные невидимые водяные знаки в дополнение к данным о самих картинках.

Водяные знаки при печати:

А вы знали, что ваш принтер, скорее всего, также следит за вами?

Даже если он не подключён к сети?

Обычно многие в IT-сообществе знают об этом, а вот все остальные – нет.

Да… вас также можно де-анонимизировать при помощи вашего принтера, EFF объясняет это вот здесь https://www.eff.org/issues/printers [Archive.org]

А в этом (старом, но всё ещё актуальном) видео - также разъяснение от EFF :

https://www.youtube.com/watch?v=izMGMsIZK4U [Invidious]

По сути, многие принтеры добавляют на каждую страницу невидимый водяной знак, который позволяет идентифицировать сам принтер.

Это называется Printer Steganography.

Не существует способа предотвратить это, вы можете только проверить, печатает ли ваш принтер невидимые водяные знаки.

Это, конечно же, важно, если вы хотите печатать анонимно.

Вот здесь (старый, но всё ещё актуальный) список принтеров и производителей, которые не используют такие штуки для отслеживания, от EFF https://www.eff.org/pages/list-printers-which-do-or-do-not-display-tracking-dots [Archive.org]

Вот ещё несколько советов из документации Whonix (https://www.whonix.org/wiki/Printing_and_Scanning [Archive.org]):

Никогда не печатайте в цвете, обычно водяные знаки недоступны без тонеров/картиджей.

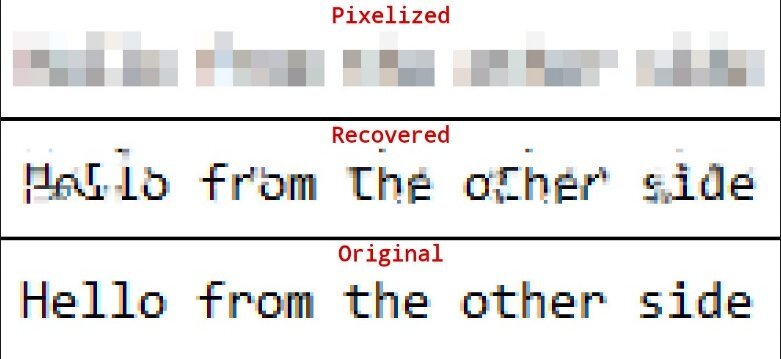

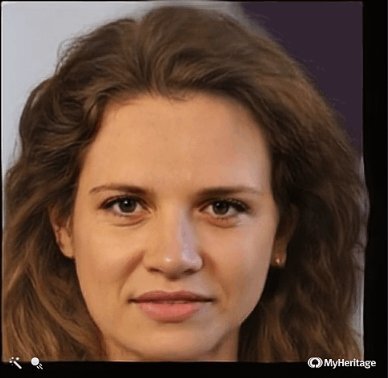

Пиксельная или размытая информация:

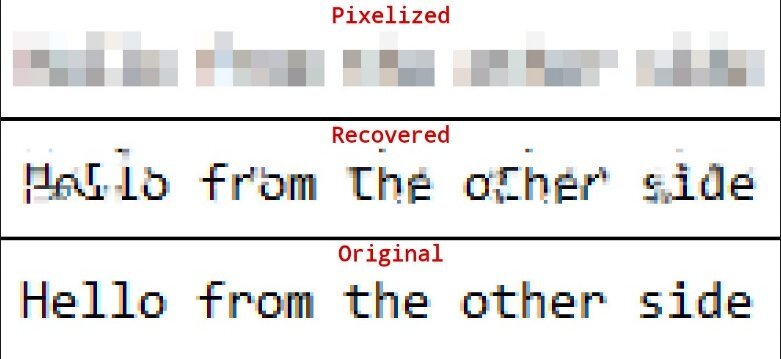

Видели когда-нибудь документ с размытым текстом?

Смеялись когда-нибудь над фильмами, где “улучшают” качество картинки, чтобы восстановить информацию, которую, кажется, невозможно прочесть?

Что ж, и в самом деле существуют технологии для восстановления информации в таких документах, видео, и картинках.W

Вот пример опен-сорсного проекта, который вы сами можете попробовать использовать для восстановления текста на некоторых размытых картинках: https://github.com/beurtschipper/Depix

Это, конечно же, опен-сорсный проект, и он доступен всем. Но, как вы можете догадаться, подобные технологии уже, скорее всего, были использованы злоумышленниками.

Они помогают распознавать размытую информацию в опубликованных документах, а это может позволить затем де-анонимизировать вас.

Существуют также туториалы по подобным технологиям, в которых используются инструменты редактирования фото, такие как GIMP: https://medium.com/@somdevsangwan/unblurring-images-for-osint-and-more-part-1-5ee36db6a70b [Archive.org] и https://medium.com/@somdevsangwan/deblurring-images-for-osint-part-2-ba564af8eb5d [Archive.org]

И, наконец, вы можете найти множество инструментов по устранению размытия здесь: https://github.com/subeeshvasu/Awesome-Deblurring [Archive.org]

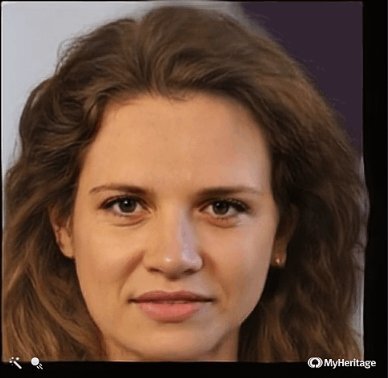

Некоторые сервисы в интернете могут даже помочь вам сделать это в какой то степени автоматически, например, инструмент MyHeritage.com:

https://www.myheritage.com/photo-enhancer [Archive.org]

Вот результат устранения размытия на картинке ниже:

Конечно, пока что такие инструменты - это, по большей части, “угадывание”, а не устранение размытия, но этого вполне может быть достаточно, чтобы найти вас, используя поисковые системы по картинкам.

По этой причине, всегда очень важно хорошенько отредактировать и проверить любой документ, который вы хотите опубликовать.

Размытия недостаточно, всегда полностью затеняйте/удаляйте конфиденциальные данные, чтобы предотвратить любые попытки восстановить их для злоумышленника.

Ваши крипто-транзакции:

Несмотря на распространённое убеждение, крипто-транзакции (такие как Bitcoin и Ethereum) не являются анонимными.

Большинство криптовалют позволяют отследить вас при помощи различных техник.

Помните, что написано на их же сайте: https://bitcoin.org/en/you-need-to-know [Archive.org] и https://bitcoin.org/en/protect-your-privacy [Archive.org]:

“Биткоин - не анонимен“

Основная проблема возникает не тогда, когда вы создаёте криптокошелёк для получения валюты под адресом VPN/Tor (в этот момент, ваш кошелёк анонимен).

Проблемы возникают, когда вы хотите конвертировать обычные деньги (Евро, Доллары, рубли) в крипто-деньги, а затем, когда хотите обналичить крипто-деньги.

У вас не так уж много вариантов, вы можете перевести их на обменный сервис (такой как Coinbase/Kraken/Bitstamp/Binance).

Эти обменные сервисы знают адреса кошельков и хранят достаточно подробные записи (по финансовому регламенту KYC ), а затем они могут отследить крипто-транзакции до вас при помощи финансовой системы.

Существуют криптовалюты, уважающие конфиденциальность, такие как Monero, но даже с ними, есть несколько моментов.

Даже если вы используете Mixers или Tumblers (сервисы, специализирующиеся на “анонимизации” криптовалют при помощи “смешивания”), учтите, что это всего лишь обфускация, а не реальная анонимность.

Дело не только в том, что это всего лишь обфускация, но и в том, что это может создать вам проблемы, так как в итоге вы будете обменивать ваши крипто-деньги на “грязные” крипто-деньги, которые использовались в разных сомнительных операциях.

Это вовсе не означает, что вы не можете использовать биткойн анонимно.

На самом деле, биткойны можно использовать анонимно, до тех пор, пока вы не конвертируете их в реальные деньги.

Кроме того, вы можете использовать Bitcoin-кошелек из безопасной анонимной сети.

Это значит, что вы должны избежать попадания под регламенты KYC/AML, используя различные обменники, а также избежать использования Bitcoin-сети с известного IP-адреса.

Это также означает, что вы не сможете просто так конвертировать биткойны в/из реальной валюты и без каких-либо рисков.

В общем и целом, по моему скромному мнению, лучшим вариантом криптовалюты с разумной степенью анонимности и конфиденциальности всё ещё является Monero, и в идеале вы не должны использовать его для каких-либо конфиденциальных транзакций, если только вы не учли все ограничения и риски, сопряженные с этим.

Сервисы облачных бекапов/синхронизации:

Все компании рекламируют себя за то, что они используют сквозное шифрование (E2EE). Это так для большинства мессенджеров и веб сайтов (HTTPS). Apple и Google хвастаются своим использованием шифрования на Android-устройствах и айфонах.

Но что насчёт ваших бэкапов? Тех самых, автоматизированных бэкапов в iCloud/google drive, которые вы настроили?

Что ж, вам, пожалуй, стоит знать, что большинство этих бэкапов не защищены сквозным шифрованием и, скорее всего, будут содержать вашу информацию доступной для третьих лиц. Вы можете увидеть их заявления, что данные зашифрованы и в безопасности… вот только обычно компании хранят у себя ключ, при помощи которого они сами имеют доступ к этим данным. Они используют эти ключи для индексации вашего контента, восстановления вашего аккаунта, сбора различной аналитики.

Существуют специальные платные решения криминалистической экспертизы (Magnet Axiom, Cellebrite Cloud), которые могут помочь злоумышленникам с легкостью проанализировать ваши облачные данные.

Важные примеры:

Вам не стоит доверять ваши конфиденциальные данные поставщикам облачных услуг, и вы также должны относиться с подозрением к их заверениям о конфиденциальности.

В большинстве случаев, они имеют доступ к вашим данным и могут предоставить их третьему лицу, если захотят.

Единственный способ избежать этого – самому зашифровать ваши данные на своей стороне, и только затем загружать их на подобные сервисы.

Отпечатки вашего браузера и устройств:

Отпечатки вашего браузера и устройств - это набор свойств или характеристик вашей системы/браузера.

Большинство вебсайтов используют их, чтобы незаметно отслеживать пользователей, а также для того, чтобы адаптировать использование сайта для разных браузеров.

Например, вебсайт сможет применить настройки, адаптированные для мобильного, если вы сидите с мобильного браузера, либо предложить определённый язык/версию для определённой страны, основываясь на отпечатке вашего браузера.

Если вы не примете специальные меры, большинство этих технологий будут работать со многими популярными браузерами, среди которых браузеры с ядром Chromium (такие как Chrome) и Firefox.

Больше подробной информации и публикаций об этом:

В большинстве случаев, эти отпечатки, к сожалению, будут уникальными для вашего браузера/системы или близкими к этому.

Это означает, что даже если вы разлогинитесь на вебсайте, а затем снова залогинитесь с другим именем пользователя, ваш отпечаток может остаться прежним, если не принять меры предосторожности.

Злоумышленник затем сможет использовать эти отпечатки, чтобы отследить вас на множестве сервисов, даже если вы не регистрировались ни на одном из них и используете блокировщик рекламы.

Эти отпечатки, в свою очередь, могут быть использованы, чтобы де-анонимизировать вас, если они одинаковы на нескольких устройствах.

Также стоит отметить, что, несмотря на то, что многие браузеры и расширения могут предложить вам защиту от считывания отпечатков, эта защита сама по себе может быть использована для создания вашего отпечатка, что объяснено здесь https: // palant . info/ 2020/12/10/ how-anti-fingerprinting-extensions-tend-to-make-fingerprinting-easier/ [Archive.org]

В этом руководстве я научу вас предотвращать подобные проблемы при помощи обфускации, рандомизации отпечатков и использования виртуализации (см. Приложение W: Виртуализация), а также браузеров, не создающих отпечатков.

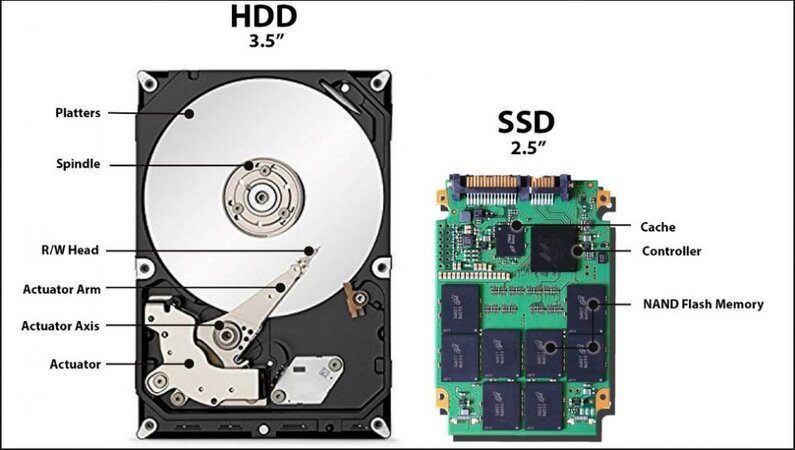

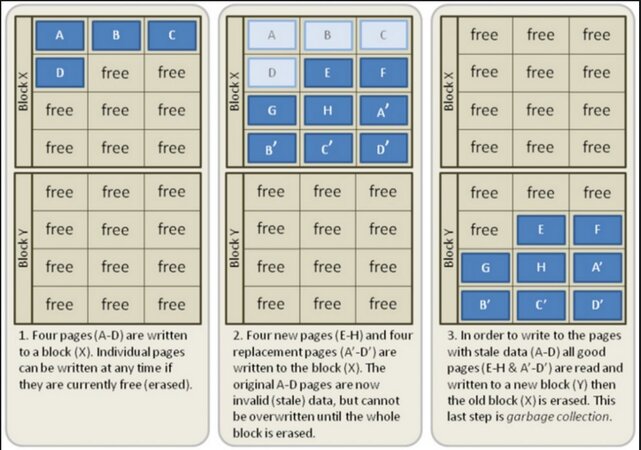

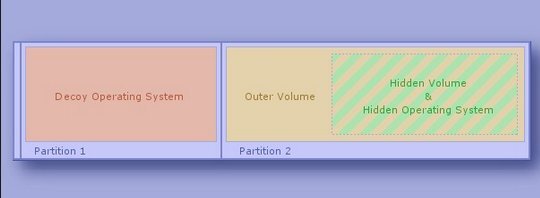

Локальные утечки данных и криминалистика:

Многие из вас, наверное, насмотрелись достаточно криминальных драм на Netflix или по телевизору и в курсе, кто такие криминалисты.

Это специалисты (обычно работающие на государство), которые анализируют улики.

Что, конечно же, включает в себя ваш смартфон или ноутбук.

Несмотря на то, что подобный анализ может быть осуществлен злоумышленником, если вы уже “обожглись”, такие проверки могут быть и случайными, например, во время производственного контроля или пограничных проверок.

Эти, сами по себе несвязанные проверки, могут раскрыть разного рода секретную информацию злоумышленникам, которые об этом ранее ничего не знали.

Техники криминалистики в настоящее время стали довольно продвинутыми и могут считать потрясающее количество информации с ваших устройств, даже если они зашифрованы.

Эти технологии широко применяются правоохранительными органами по всему миру, и вам стоит принять их во внимание.

Несколько ресурсов про ваш смартфон, которые вам стоит прочесть:

Также очень рекомендую прочесть некоторые документы от криминалистов, такие как:

И, наконец, вот довольно наглядная и подробная работа о текущем состоянии безопасности на of IOS/Android устройствах от университета Джона Хопкинса: https://securephones.io/main.html.

Что же касается вашего ноутбука, существует очень большое количество распространенных криминалистических техник.

Многих проблем можно избежать, используя полное шифрование диска, виртуализацию (см. Приложение W: Виртуализация), и компартментализацию. Далее в этом руководстве я рассмотрю такие угрозы подробнее и расскажу, как их предотвратить.

Плохое шифрование:

В сообществах информационной безопасности существует популярное высказывание: “Не создавай собственное шифрование!”.

Тому есть множество причин:

Лично я не хотел бы этим высказыванием отбивать у вас желание изучать сферу шифрования.

Вместо этого, я бы рекомендовал вам быть аккуратными с “созданием собственных методов шифрования”, потому что вовсе не обязательно это хорошие методы.

В контексте этого руководства, я бы рекомендовал работать с приложениями и сервисами, использующими надежные, опубликованные и проверенные методы шифрования.

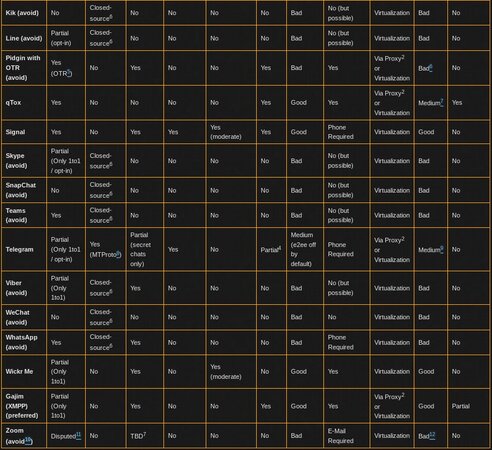

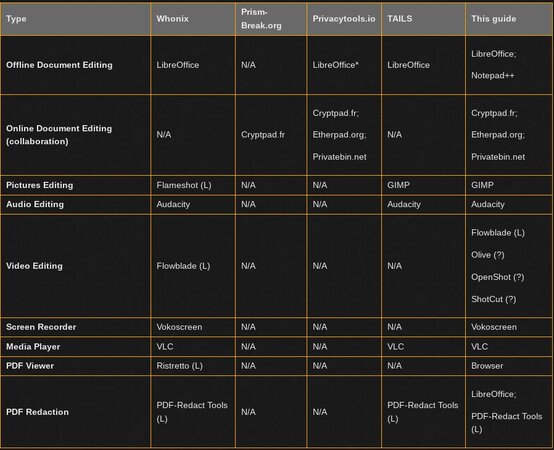

Итак, что же предпочесть, а чего избегать в 2023?

Вам самим придётся изучить технические детали каждого приложения, и выяснить, использует оно “плохое шифрование” или же “хорошее шифрование”.

Как только вы изучите технические детали, можете посетить эту страницу, чтобы понять, что к чему: https://latacora.micro.blog/2018/04/03/cryptographic-right-answers.html [Archive.org]

Вот некоторые примеры:

Политики “отказа от логирования”, которые все равно логируют:

У многих людей существует представление о том, что сервисы, ориентированные на приватность, такие как VPN или провайдеры e-mail, безопасны благодаря своим политикам отказа от логирования или схемам шифрования данных.

К сожалению, многие из этих людей забывают, что все эти провайдеры являются юридическими лицами и должны соблюдать законы стран, в которых они функционируют.

Любого из этих провайдеров можно заставить незаметно (так, чтобы вы об этом не знали, используя, например подписку о неразглашении информации или требование касательно национальной безопасности), записывать вашу активность, чтобы де-анонимизировать вас.

Существует несколько недавних примеров подобных действий:

Некоторые провайдеры используют Warrant Canary, которая позволяет их пользователям узнать, были ли они скомпрометированы такими указаниями, но, насколько мне известно, это ещё не было протестировано.

И, наконец, хорошо известно, что некоторые компании спонсируются государством (см. Crypto AG story и Omnisec story).

По этим причинам, очень важно не доверять таким провайдерам конфиденциальные данные, несмотря на все их заверения.

В большинстве случаев, вы последним узнаете о том, что вас подобным образом проверяли, а может быть, и не узнаете вовсе.

Чтобы предотвратить подобные случаи, если вы хотите использовать VPN, я бы рекомендовал использовать провайдера VPN, оплачиваемого при помощи налички/Monero поверх Тора, чтобы VPN-сервис не узнал информацию, которая вас идентифицирует.

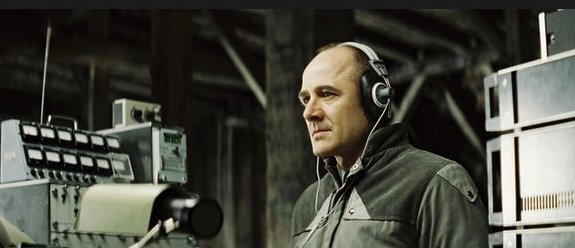

Некоторые продвинутые таргетированные техники:

(Картинка: отличный фильм, рекомендую: Das Leben der Anderen)

Существует множество продвинутых техник, которые умелые злоумышленники могут использовать, чтобы обойти ваши меры по безопасности, учитывая, что они уже знают, где находится ваше устройство.

Многие из этих технологий описаны в деталях здесь https://cyber.bgu.ac.il/advanced-cyber/airgap [Archive.org] (Air-Gap Research Page, Cyber-Security Research Center, Ben-Gurion University of the Negev, Israel) и включают в себя:

Вот также неплохое видео тех же авторов, объясняющие эти темы: Black Hat, The Air-Gap Jumpers

https://www.youtube.com/watch?v=YKRtFgunyj4

Если быть реалистичными, это руководство мало чем сможет помочь в борьбе против таких злоумышленников, так как зловредное ПО может быть интегрировано в устройства производителем, а также кем угодно с доступом к изолированному компьютеру, но всё же существуют некоторые способы избежать этого:

Бонусные ресурсы:

Заметки:

Если вы всё ещё не думаете, что данную информацию можно использовать, чтобы отследить вас, можете сами взглянуть на статистику некоторых платформ, и учтите, что она охватывает только законные запросы данных, но в ней не учитываются, например, данные PRISM, MUSCULAR, SORM или XKEYSCORE, о которых говорилось ранее:

Базовая подготовка:

Вообще, в контексте этого руководства, интересным может быть взглянуть на вашу модель безопасности.

И в данном контексте, я могу порекомендовать только одну:

Модель безопасности “Нулевое доверие"(“никогда не доверяй, всегда проверяй”).

Вот некоторые ресурсы о том, что такое “Нулевое доверие”:

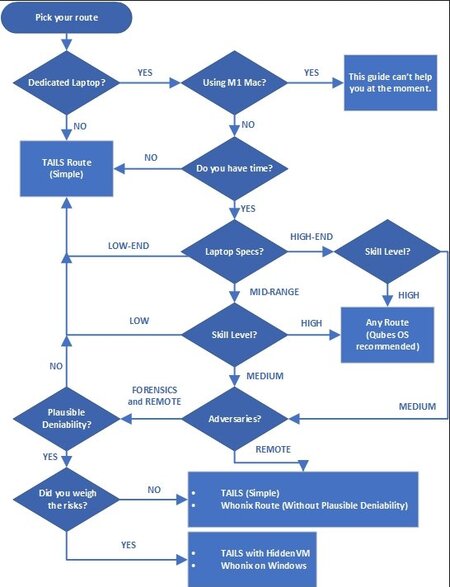

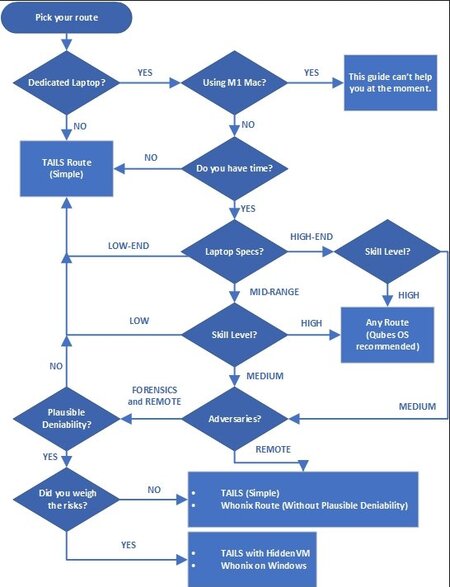

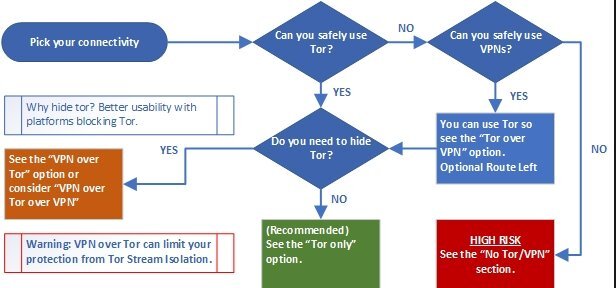

Выбор вашего пути:

Вот небольшая базовая диаграмма UML, демонстрирующая ваши варианты.

Детали ниже.

Ограничения по времени:

Ограничения по бюджету:

Единственное, что вы можете пока что сделать на маках M1 - это, наверное, только использовать браузер Tor. Но, полагаю, что если вы можете позволить себе Mac M1, то вы сможете позволить и специальный ноутбук с архитектурой x86 для конфиденциальных действий.

Навыки:

Мошенники (угрозы):

Во всех случаях, вы должны прочитать эти две страницы из документации Whonix, которые дадут вам глубокое понимание вашего выбора:

Вы, возможно, спрашиваете себя: “Как узнать, нахожусь ли я во враждебном окружении, а моя активность отслеживается и блокируется?”

Шаги для всех путей:

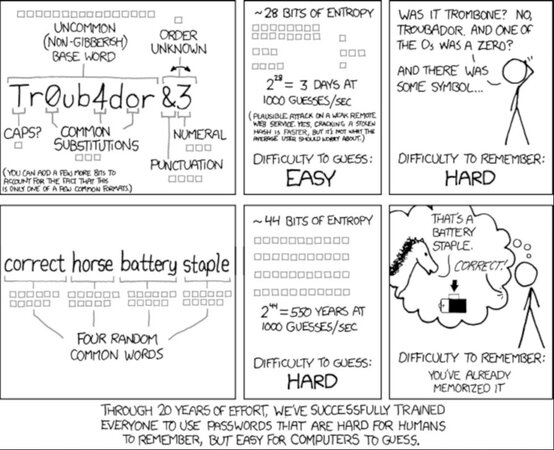

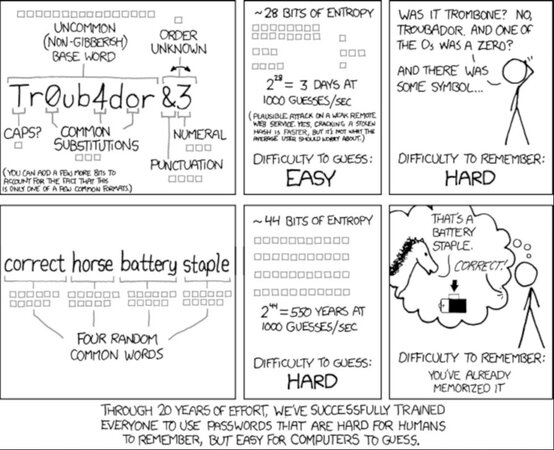

Вместо пароля всегда используйте парольные фразы, и для каждого сервиса свою. Не делайте жизнь злоумышленников проще, используя одну и ту же парольную фразу всех сервисах.

(Картинка с xkcd.com, лицензия CC BY-NC 2.5)

Приобретите анонимный номер телефона:

Вы можете пропустить этот шаг, если не собираетесь создавать анонимные аккаунты на большинстве популярных платформ, а просто хотите анонимно сидеть в интернете или если платформы, которые вы используете, позволяют регистрироваться без номера мобильного.

Физический одноразовый телефон и предоплаченная симка:

ПРИОБРЕТИТЕ ОДНОРАЗОВЫЙ ТЕЛЕФОН:

Это относительно просто.

Выключите ваш смартфон, прежде чем выходить из дома.

Возьмите с собой наличку и отправьтесь на любой блошиный рынок либо в маленький магазин (в идеале без камер CCTV внутри или снаружи и постарайтесь, чтобы вас никто не фотографировал и не снимал), а затем просто купите самый дешёвый телефон, который найдёте за наличные и не предоставляя ваших персональных данных.

Только в таком порядке.

Лично я рекомендовал бы купить старый “кнопочный” мобильник, из которого можно вынуть батарею, (старый Nokia, если он может подключиться к сети, так как некоторые страны полностью отказались от использования 1G-2G). Это позволит избежать автоматического сбора и отправки любой телеметрии или диагностических данных, находящихся на самом телефоне.

Никогда не подключайте этот телефон к Wi-Fi точкам.

Также очень важно никогда не заряжать этот телефон (даже с вынутой симкартой), находясь в локации, по которой можно вас идентифицировать (дома/на работе, например), и никогда там, где вы заряжали ваш основной смартфон (потому что его IMEI/IMSI с легкостью приведет к вам).

Что может показаться достаточно тяжелым, но это не так, ведь такие телефоны используются только во время установки или процесса регистрации, и иногда для верификации.

См. Приложение N:

Предупреждение о смартфонах и умных устройствах

Прежде чем перейти к следующему шагу, проверьте, что телефон работает.

Но я повторюсь ещё раз и скажу, что очень важно оставить ваш основной смартфон дома, уходя (или выключить его перед выходом, если хотите взять с собой), и что вы должны тестировать телефон в случайном месте, при помощи которого вас нельзя идентифицировать (и опять же, не делайте этого перед CCTV, избегайте камер, будьте внимательны к окружению).

Wi-Fi вам также не нужен.

Когда убедитесь, что телефон работает правильно, выключите Bluetooth, затем выключите питание (выньте батарею, если это возможно), идите домой и вернитесь к обычной жизни.

Можете переходить к следующему шагу.

ПРИОБРЕТИТЕ АНОНИМНУЮ ПРЕДОПЛАЧЕННУЮ СИМКУ:

Это самая сложная часть инструкции.

Единственное уязвимое звено.

Из-за регламента KYC становится всё меньше и меньше мест, где вы всё ещё можете купить предоплаченную симку без предъявления удостоверения личности.

Вот список мест, где их всё ещё можно купить: https://prepaid-data-sim-card.fandom.com/wiki/Registration_Policies_Per_Country [Archive.org]

Вы должны найти место, которое находится не очень далеко, и просто отправиться туда пешком, чтобы купить предоплаченную симку и пополнить её наличными.

Убедитесь, перед тем как идти, что не появилось никакого закона, который объявил бы предъявление удостоверения обязательным (в случае, если эта инструкция не обновилась).

Постарайтесь избегать CCTV и камер и не забывайте пополнять карточку наличными, так как все эти предоплаченные карты требуют пополнения, прежде чем вы сможете их использовать.

См. Приложение N: Предупреждение о смартфонах и умных устройствах

Прежде чем отправиться в путь, дважды проверьте, что мобильные операторы, продающие предоплаченную симку, позволяют осуществить её активацию и пополнение без удостоверения личности.

В идеале, они должны разрешать активацию симки и ее пополнение оттуда, где вы проживаете.

Я бы лично рекомендовал GiffGaff (UK), так как их “можно себе позволить”, они не требуют удостоверения личности для активации и пополнения, а затем даже позволят вам дважды изменить ваш номер со своего сайта.

Одна предоплаченная GiffGaff симкарта, таким образом, позволяет вам получить три разных номера для ваших нужд.

Выключите телефон после активации и пополнения до того, как пойдёте домой. Не включайте его, пока не окажетесь в месте, по которому вас нельзя идентифицировать.

Онлайн номер телефона (менее рекомендован):

ДИСКЛЕЙМЕР: не приступайте к этой части, пока не создадите безопасное окружение, используя один из выбранных путей.

Здесь вам потребуется интернет, и вы должны выполнять этот шаг только из анонимной сети.

Не выполняйте его, находясь в известном/небезопасном окружении.

Пропустите этот шаг, пока не завершите один из выбранных путей.

Существует множество платных сервисов, предлагающих номера, на которые можно получать SMS прямо в интернете, но большинство из них не обещают никакой анонимности или конфиденциальности, и оказываются совершенно бесполезными, так как большинство соц. сетей ограничивают, сколько раз определённый номер может использоваться для регистрации

Есть несколько форумов и сабреддитов (напр. r/phoneverification/), где пользователи предлагают услуги получения таких SMS-сообщений за вас и берут за это небольшую плату, (используя PayPal или криптовалюту).

К сожалению, там полно мошенников и это очень рискованно с позиции анонимности.

Ни в коем случае не пользуйтесь такими услугами.

На данный момент, я не знаю ни одного сервиса, который предоставлял бы подобные услуги и принимал платежи наличными, (например, по почте), как это делают некоторые провайдеры VPN.

Но существует несколько сервисов, предоставляющих номера телефона в интернете, и которые принимают платежи через Monero, что является в разумной степени анонимным, (хоть и менее предпочтительным способом, чем способ, описанный в предыдущей главе):

ДИСКЛЕЙМЕР: не могу ручаться ни за один из этих провайдеров, и потому всё ещё рекомендую сделать всё самому физически. В этом случае, вам придётся положиться на анонимность Monero, и вы не должны использовать сервисы, которые требуют идентификации в любом виде.

Таким образом, по моему скромному мнению, просто-напросто более удобно, дёшево и менее рискованно – купить предоплаченную симкарту в одном из магазинов, которые всё ещё продают их за наличные без необходимости предъявлять удостоверение личности. Но, по крайней мере, всегда есть альтернатива.

Приобретите USB-флешку:

Приобретите по крайней мере одну или две флешки хорошим размером памяти (по меньшей мере 16 ГБ, но я бы рекомендовал 32 ГБ).

Пожалуйста, не покупайте и не используйте навороченные само-шифрующиеся устройства навроде таких: https://syscall.eu/blog/2018/03/12/aigo_part1/ [Archive.org]

Некоторые из них, конечно могут быть очень эффективными, но большинство – просто навороченные гаджеты, которые не предоставляют какой-либо реальной защиты.

Найдите место с хорошим публичным Wi-Fi:

Вам нужно найти безопасное место, где вы можете заниматься вашими конфиденциальными делами, используя публичный вайфай, (который не требует регистрации при помощи удостоверения личности или телефона, и избегайте CCTV).

Это может быть любым местом, которое не связано с вами напрямую, (ваш дом/работа), и где вы можете пользоваться вайфаем достаточное время и вас не побеспокоят. Убедитесь также, что это место, где вы можете делать свои дела, будучи не замеченным.

Если вы считаете, что Starbucks – это хорошая идея, подумайте ещё:

Также вам стоит избегать появления на фотографиях или видео людей, снимающих селфи, TikTok или отправляющих фотку из путешествия в Instagram.

Если вы все же попали на такое фото, помните, очень велика вероятность, что эти картинки окажутся в интернете (публично или приватно), с метаданными, прикреплёнными к ним (время/дата/геолокация) и вашим лицом на них.

Помните, что Facebook/Google/Yandex/Apple и, наверное все инстанции, названия которых состоят из трёх букв, могут индексировать эти фото и скорее всего будут.

И хотя оно пока что не доступно вашим местным полицейским, со временем это может быть исправлено.

Вам, скорее всего, понадобится набор из 3–5 различных безопасных мест, чтобы избежать появления в одном и том же месте дважды.

В течение нескольких недель вам понадобится совершить несколько перемещений, чтобы выполнить различные шаги этого руководства.

Вам также стоит подумать о том, чтобы подключаться к вайфаю в этих местах с безопасного расстояния.

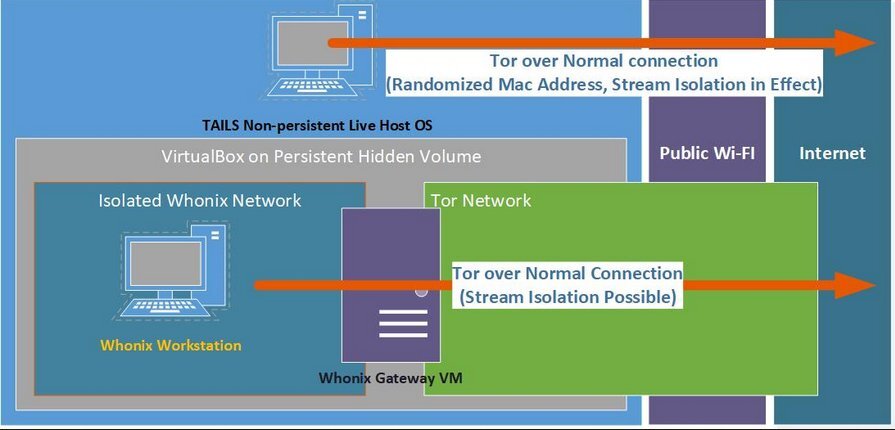

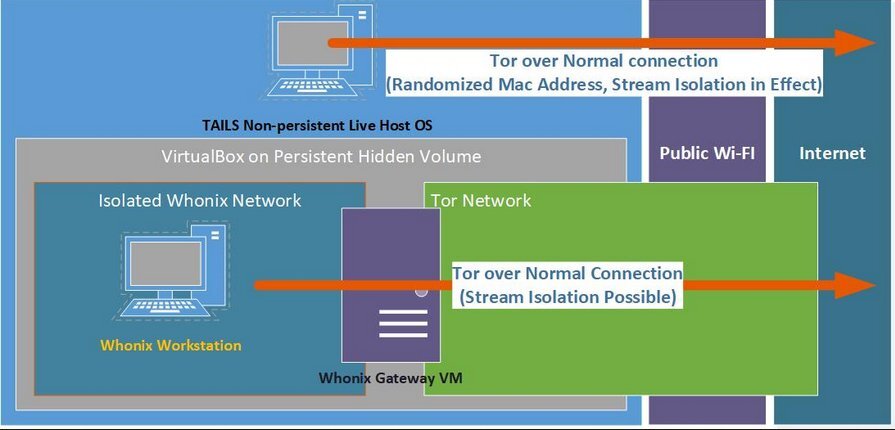

Путь TAILS:

Эта часть руководства поможет вам сконфигурировать путь TAILS, если хотя бы одно из нижеперечисленного верно:

TAILS расшифровывается как The Amnesic Incognito Live System. Это самозагружаемая операционная система, которую можно запускать с USB-накопителя, она не оставляет следов и заставляет все соединения проходить через сеть Tor.

Вы просто вставляете USB-накопитель с системой Tails в ваш ноутбук, стартуете его с него, и перед вами полноценная операционная система, которая направлена на сохранение вашей конфиденциальности и анонимности. Как только вы выключите компьютер, все данные будут стёрты, только если вы не сохранили их где-либо ещё.

Tails - это очень простой способ быстро начать, без необходимости что-либо изучать.

У неё исчерпывающая документация и инструкции. Впрочем, есть и некоторые недостатки:

Важное замечание: если ваш ноутбук находится под наблюдением и подлежит местным ограничениям закона, пожалуйста прочтите Приложение U: Как обойти некоторые местные ограничения на компьютерах под наблюдением. (https://anonymousplanet.org/guide.h...me-local-restrictions-on-supervised-computers)

Вам также стоит прочесть документацию Tails, предупреждения и ограничения, прежде чем идти дальше https://tails.boum.org/doc/about/warning/index.en.html [Archive.org]